Harry James

0

2001

364

Tehnologija nastavlja kretati prema naprijed, brže od brzine-teret-metak-vlak-pištolj - čak i brže od brzine svjetlosti. Ok, možda ne da brzo, ali svi smo imali osjećaj da smo propustili prelomni trenutak u tehnologiji ili u najmanju ruku novi proizvod s sjajno novom specifikacijom, a vi nemate pojma o čemu netko iz regionalnog društva tiddlywinks govori.

Opustiti. Događa se. Stoga razmotrimo neke od najčešće korištenih sigurnosnih izraza i točno ono što znače.

1. Šifriranje

Započnimo s velikim i onim s kojim ste se vjerojatno susreli. Samo što ste ga susreli, ne znači da razumijete nevjerojatnu važnost šifriranja.

Ukratko, enkripcija je transformacija podataka Kako funkcionira enkripcija i je li zaista sigurna? Kako funkcionira enkripcija i je li stvarno sigurna? sakriti svoj informativni sadržaj. Budite to slanje poruke preko WhatsApp-a Zašto je šifriranje cjelovitog WhatsApp-a veliki posao Zašto je šifriranje cjelovitog WhatsApp-a velika ponuda WhatsApp je nedavno objavio da će omogućiti omogućavanje en-end-enkripcije u svojoj usluzi. Ali što to znači za vas? Evo što trebate znati o šifriranju WhatsApp-a. , Microsoft koji traži šifrirane podatke telemetrije iz sustava Windows 10 ili pristup vašem internetskom bankarskom portalu, šaljete i primate šifrirane podatke. Ne vjerujte u ovih 5 mitova o šifriranju! Ne vjerujte u ovih 5 mitova o šifriranju! Šifriranje zvuči složeno, ali daleko je izravnije nego što većina misli. Unatoč tome, možda ćete se osjećati previše u mraku da biste iskoristili šifriranje, pa razradimo neke mitove šifriranja! bilo da znate ili ne.

I s pravom je tako. Ne želite da Alan koristi napad čovjeka u sredini Što je napad Čovjek u sredini? Sigurnosni žargon objasnio što je napad Čovjek u sredini? Objašnjen sigurnosni žargon Ako ste čuli za napade "čovjeka u sredini", ali niste baš sigurni što to znači, ovo je članak za vas. u lokalnom pubu da vam ukrade vjerodajnice računa. Jednako tako, ne želite da samo itko može čitati vašu e-poštu, vaše sigurne poruke i bilo koju od nebrojenih usluga osiguranih enkripcijom.

Sve gore u vijestima

Jedna od najvećih priča o šifriranju godine upravo je dobila brzi povratak u život. Dopustit ću vam kratku preciznost: u prosincu 2015. godine 14 ljudi je ubijeno u aktima domaćeg terorizma u Inland Regionalnom centru, San Bernadino, California.

Teroristi su ubijeni nekoliko sati kasnije u pucnjavi, a FBI je krenuo u potragu za njihovim lokalnim prebivalištem. Oporavili su brojne predmete, uključujući jedan od pokojnikovih šifriranih iPhonea. FBI je predstavljao problem: nisu mogli na silu upozoriti (iscrpan napad osmišljen da pogodi sve moguće permutacije zaporke) zaštitu telefona, jer su to mogli obrisati podatke.

Apple je, s pravom, odbio stvoriti zlatnu pozadinu koju će FBI koristiti, rekavši da će se jednom kada se stvori, koristiti više puta. Nadalje, opet su ispravno iznijeli svoje uvjerenje da će takav zaklon neizbježno pasti u pogrešne ruke, pa će se koristiti za izravan i negativan utjecaj na druge građane.

Krenite prema naprijed nekoliko mjeseci. FBI i Apple bili su naprijed i na sudu, kad je iznenada FBI objavio da su uz pomoć nepoznate treće strane (navodno izraelske istraživačke firme za sigurnost) uspješno provalili i pristupili podacima na iPhoneu Što je Najsigurniji mobilni operativni sustav? Koji je najsigurniji mobilni operativni sustav? Boreći se za titulu Najsigurnijeg mobilnog OS-a, imamo: Android, BlackBerry, Ubuntu, Windows Phone i iOS. Koji je operativni sustav najbolji u održavanju protiv internetskih napada? - što zauzvrat nije u osnovi ništa.

Još uvijek sa mnom? Krenite još nekoliko mjeseci, do kolovoza 2016., a hakeri su objavili “oslobođenje” visoko osjetljivih podataka s pomoćnog poslužitelja NSA-e, za koje se nagađa da ih je koristila jedna od elitnih internih skupina za hakiranje vladinih agencija. Podaci očigledno sadrže kôd koji sadrži detalje o stražnjim napadima na nekoliko važnih globalno korištenih firewall-a, a podaci se stavljaju na prodaju (s nevjerojatnih ~ 500 milijuna USD upitne cijene).

TL; DR: Pozadine rade dok svi ne znaju za njih. Tada su svi zajebani.

Sve se radi o ključevima

Sigurno šifriranje ostaje tako potpisivanjem digitalnih ključeva, koji se razmjenjuju između dviju strana. Kriptografija javnog ključa (AKA asimetrična kriptografija) koristi par ključeva za šifriranje i dešifriranje podataka.

javni ključ može se dijeliti s bilo kime. privatni ključ čuva se privatno. Bilo koji ključ može se koristiti za šifriranje poruke, ali trebate suprotni ključ za dešifriranje na drugom kraju.

Ključ je u osnovi dugačak niz brojeva koji je uparen s drugim dugačkim nizom brojeva, ali nisu identični (čineći ih asimetričan). Kad su ih Diffie i Hellman 1977. godine predložili kriptografiju s javnim ključem, njihov je rad smatran revolucionarnim i postavio je temelje mnogim sigurnim digitalnim uslugama koje danas koristimo.

Na primjer, ako ste ikada koristili digitalni potpis, koristili ste tehnologiju koja se temelji na asimetričnoj kriptologiji:

Da biste stvorili digitalni potpis, softver za potpisivanje (kao što je program za e-poštu) stvara jednosmjerno slojevitost elektroničkih podataka koji se potpisuju. Korisnikov privatni ključ tada se koristi za šifriranje hash-a, vraćajući vrijednost koja je jedinstvena za hashed podatke. Šifrirani hash zajedno s drugim informacijama kao što je algoritam raspršivanja formira digitalni potpis.

Svaka promjena podataka, pa čak i jedan bit, rezultira različitim vrijednostima hash-a. Ovaj atribut omogućuje drugima da potvrde integritet podataka koristeći javni ključ potpisnika za dešifriranje hash-a. Ako se dešifrirani hash podudara s drugim izračunatim hash-om istih podataka, to dokazuje da se podaci nisu promijenili otkako su potpisani.

Ako se dva hashe-a ne podudaraju, podaci su ili na neki način izmijenjeni (što ukazuje na neuspjeh integriteta) ili je potpis stvoren privatnim ključem koji ne odgovara javnom ključu koji je potpisao potpisnik (označavajući neuspjeh provjere autentičnosti).

2. OAuth i OAuth2

OAuth je u osnovi okvir za autorizaciju. Dvije stranke omogućavaju sigurnu komunikaciju, bez potrebe da svaki put unosite lozinku. Objasnit ću vam kako ovo funkcionira na kratkom primjeru:

- Bill je korisnik. Želi da treća strana sigurno pristupi svom streamu na Twitteru (siguran izvor pomoću lozinke).

- Bill traži od treće strane siguran pristup svom streamu na Twitteru. Kaže aplikacija treće strane, “Svakako, tražit ću dopuštenje.”

- Treća strana podnosi zahtjev. Sigurna usluga - u ovom slučaju Twitter - odgovara rekavši, “Svakako, ovdje imamo oznaku i tajnu.”

- Treća strana sada šalje Billa na Twitter da odobri izmjene i da mu da znak za njegovo sudjelovanje u procesu.

- Bill traži od Twittera da to odobri zahtjev token i Twitter izvršavaju posljednju dvostruku provjeru. Nakon što Bill kaže da je u redu, Twitter šalje Billa natrag prema trećoj strani sa “dobro-to-go” token zahtjeva.

- Na kraju, treća strana dobiva an pristup token i može se rado objavljivati u Billovu streamu na Twitteru. Lolcats za sve!

Tijekom cijelog postupka Bill nikada nije morao trećim osobama davati vjerodajnice svog računa. Umjesto toga, potvrđene su putem OAuth token sustava. Bill i dalje zadržava kontrolu nad ovim sustavom i može u bilo kojem trenutku opozvati token.

OAuth može pružiti i daljnja dubinska dopuštenja. Umjesto da svemu dopustimo isti pristup vašim vjerodajnicama, možemo dodijeliti precizna dopuštenja na razini, kao što je davanje usluge treće strane samo za čitanje, ali drugoj pravo da djeluje i objavljuje postojanje kao vi.

Stvarno? “Tajna”?

Znam, zar ne ?! Tko je znao sigurnosnu terminologiju, mogli bi biti tako kavaji! Svom ozbiljnošću objasnit ću taj pojam još malo. Svodi se na ID klijenta i Tajna klijenta. Da bi OAuth radio, prijava mora biti registrirana kod OAuth usluge. Programer aplikacije mora pružiti sljedeće podatke:

- Naziv aplikacije

- Web mjesto aplikacije

- Preusmjerite URI ili povratni URL

Jednom kada se registrira, aplikacija će dobiti ID klijenta. Klijentov ID zatim koristi usluga za prepoznavanje aplikacije. Klijentova tajna koristi se za provjeru identiteta aplikacije usluzi kada aplikacija zahtijeva pristup korisničkom računu. Između aplikacije i usluge mora ostati privatno.

Postoji prilično velika šansa da ste koristili OAuth a da to nikada niste shvatili. Jeste li se prijavili na web mjesto treće strane putem svog Facebook, Google ili Microsoftovog računa? Treba li razmišljati dvaput prije prijave na korištenje društvenih računa? Treba li razmišljati dvaput prije prijave na korištenje društvenih računa? Zatim ste uspostavili sigurnu vezu pomoću OAuth.

3. Ransomware

Ova varijanta zlonamjernog softvera brzo postaje bič interneta.

Baš kao što tradicionalni zlonamjerni softver zarazi vaš sustav, ransomware radi isto. Ultimate Ransomware web mjesto koje biste trebali znati o web lokaciji Ultimate Ransomware o kojem biste trebali znati o Ransomwareu je sve veća prijetnja i trebali biste učiniti sve što možete da to spriječite. Bilo da vam trebaju informacije ili vam je potrebna pomoć nakon što vas pogodi ransomware, ovaj sjajni resurs može vam pomoći. , Ali umjesto da samo ukradete svoje podatke i pretvorite sustav izvan vašeg računala: 5 načina Ransomware će vas zarobiti u budućnosti izvan vašeg računala: 5 načina da vas Ransomware uhvati u budućnosti, Ransomware je vjerojatno najgori zlonamjeran softver tamo. kriminalci koji ga koriste postaju napredniji. Evo pet zabrinjavajućih stvari koje bi uskoro mogle biti uzete kao taoce, uključujući pametne domove i pametne automobile. na botnet čvor, ransomware aktivno šifrira vaše podatke, a zatim traži plaćanje da bi se osiguralo njegovo objavljivanje. Pogledali smo šifriranje javnih ključeva ranije u ovom članku - i velika većina ransomwarea koristi javno dostupnu tehnologiju šifriranja.

Evo kako ga Centar za internetsku sigurnost definira:

Kriptografija je metoda koja se šifrira ili šifrira sadržaj datoteke na takav način da ih mogu pročitati samo oni koji imaju znanje kako dešifrirati ili dešifrirati. Ransomware, vrsta zlonamjernog softvera koji sadrži računalo ili datoteke za otkup, i dalje ističe zlonamjernu upotrebu kriptografije.

Na primjer, jedan od najranijih oblika ransomware-a A History of Ransomware: History and Ransomware: Where It Started & Where it ide a History of Ransomware: Where It Started and Where Going Ransomware datira iz sredine 2000-ih i poput mnogih prijetnji računalne sigurnosti potječe iz Rusija i istočna Europa prije evolucije postale su sve jača prijetnja. Ali što budućnost ima za ransomware? da bi stekao globalnu notu bio je CryptoLocker. Obično se predlaže kao zlonamjerni privitak e-pošte Izbjegavajte pad žrtve ovim trima prevarama iz Romsomwarea Izbjegavajte pad žrtve ovim trima prijevarama Ransomwarea Trenutno je u prometu nekoliko istaknutih prijevara za otkupninu; prijeđimo na tri najrazornija, pa ih možete prepoznati. , jednom instalirani ransomware pozvao bi dom na poslužiteljsko-upravljački poslužitelj za generiranje 2048-bitnog para ključa RSA, vraćajući ih na zaraženo računalo. Potom bi ustrajno šifrirali brojne važne datoteke koristeći unaprijed pripremljeni popis proširenja, najavljujući njegovo dovršenje otkupnom porukom i zahtijevajući plaćanje u Bitcoin-u za sigurno puštanje privatnog ključa (što bi omogućilo da se datoteke dešifriraju).

Ako korisnik nije stvorio sigurnosnu kopiju datoteka, prisiljen je platiti otkupninu ili trajno izbrisati. Ključevi za enkripciju generirani od strane CryptoLocker ransomwarea obično su bili 2048-bitni RSA, što znači da je s trenutnom tehnologijom probijanje ključeva u osnovi nemoguće (čista računalna snaga potrebna za prekid šifriranja trenutno je neizvediva).

Mnoge druge varijante

Baza podataka privatnih ključeva ransomwarea CryptoLocker preuzeta je nakon što je 2014. godine skinut Gamenet Zeusov botnet. To je omogućilo istraživačima sigurnosti priliku da izrade besplatan alat za dešifriranje. CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke! CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke! za širenje onima koji su pogođeni, premda se procjenjuje da su programeri ransomwarea zaraženi oko zarađenih 3 milijuna dolara putem zaraženih korisnika:

U 2012. godini, Symantec, koristeći podatke sa poslužitelja za upravljanje i kontrolu (C2) od 5.700 računala kompromitiranih u jednom danu, procijenio je da je otprilike 2,9 posto tih kompromitiranih korisnika platilo otkupninu. Uz prosječnu otkupninu od 200 USD, to je značilo da zlobni akteri zarađuju od 33.600 USD dnevno ili 394.400 USD mjesečno od jednog C2 poslužitelja. Te grube procjene pokazuju koliko profitabilni otkupni programi mogu biti zlonamjerni glumci.

Ovaj financijski uspjeh vjerojatno je doveo do porasta inačica ransomwarea. U 2013. godini uvedene su razornije i unosnije varijante ransomwarea, uključujući Xorist, CryptorBit i CryptoLocker. Neke inačice kriptiraju ne samo datoteke na zaraženom uređaju, već i sadržaj zajedničkih ili mrežnih pogona. Ove se verzije smatraju destruktivnim jer kriptiraju datoteke korisnika i organizacija te ih čine beskorisnim dok kriminalci ne dobiju otkupninu.

Plima se nije pretvorila. Iako razumijemo više o ransomware softveru nego ikad prije, programeri ransomwarea stalno nadograđuju i prilagođavaju svoje proizvode kako bi osigurali maksimalnu zbunjenost i maksimalnu profitabilnost..

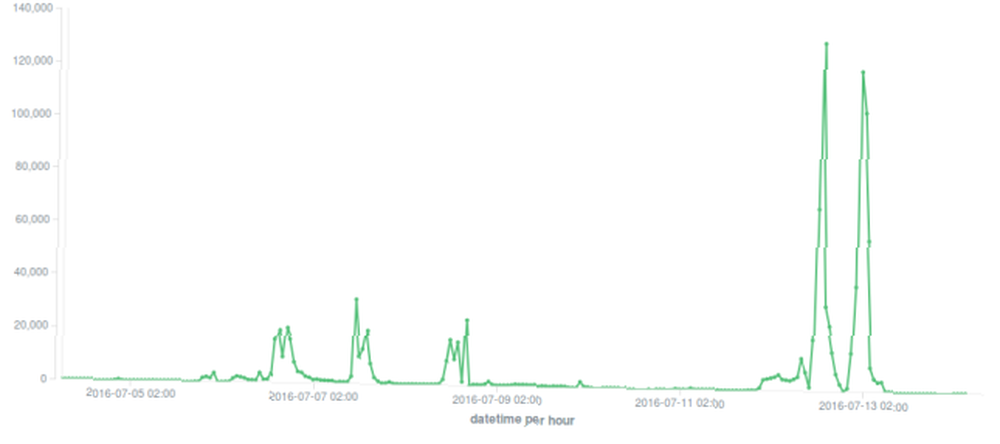

U lipnju 2016. došlo je do ponovnog uvođenja an “stariji” oblik ransomwarea. Locky je prethodno otišao “offline” Vaša nova sigurnosna prijetnja za 2016. godinu: JavaScript Ransomware Vaša nova sigurnosna prijetnja za 2016. godinu: JavaScript Ransomware Locky ransomware zabrinjavao je istraživače sigurnosti, ali od njegovog kratkog nestanka i povratka kao prijetnja ransomwara na više platformi JavaScript, stvari su se promijenile. Ali što možete učiniti da pobijedite Locky otkupninu? s novim infekcijama znatno smanjen u korist još jedne varijante ransomwarea, Dridexa. No, kad se Locky vratio, dobio je napad dodatnim zmajskim udarcem-smrtonosnim udarcem. Prije toga, ransomware je trebao pozivati dom na poslužiteljsko-upravljački poslužitelj kako bi generirao i dijelio asimetrične ključeve o kojima smo prethodno razgovarali:

Prošli tjedan, od srijede do petka, uočili smo značajan porast količine distribucije neželjene pošte. Najviše smo vidjeli 30.000 učitavanja na sat, povećavajući dnevno ukupno na 120.000 učitavanja.

Jučer, u utorak, vidjeli smo dvije nove kampanje potpuno različite veličine: više od 120 000 hitaca neželjene pošte na sat. Drugim riječima, preko 200 puta više nego u normalnim danima i 4 puta više nego u prošlotjednim kampanjama.

Ako ransomware ne bi mogao nazvati dom, ležao bi nemoćan. Oni korisnici koji su shvatili da su rano zaraženi mogu se potencijalno boriti protiv infekcije, a da im cijeli sustav nije šifriran. Ažurirani Locky ne mora birati dom, već će izdati jedan javni ključ za svaki sustav koji zarazi.

Jeste li uhvatili zašto to možda i nije toliko loše kao što se čini?

Teoretski, korištenje jednog javnog ključa znači da bi jedan privatni ključ mogao otključati svaki sustav šifriran od Locky ransomwarea - ali još uvijek ne bih bankrotirao svoje sistemske datoteke kada bih to saznao!

ISO normirani pojmovnik

Pregledali smo tri različite terminologije s kojima biste se mogli susresti u svakodnevnom životu. To su univerzalni izrazi koji imaju isto značenje u svijetu sigurnosti i upravljanja informacijama. U stvari, budući da su ovi sustavi tako ogromni, tako nedvosmisleno važni, da dodiruju sve kutove svijeta, postoje čvrsti terminološki okviri koji olakšavaju otvorenu i ujednačenu komunikaciju između različitih partnera.

Terminologije osiguravaju ISO / IEC 27000: 2016, koji daje sveobuhvatan pregled sustava upravljanja informacijskom sigurnošću koji su obuhvaćeni obitelji ISMS i definira srodne pojmove i definicije.

Standard je važan jer postavlja temelj za kritičnu komunikaciju između svih zainteresiranih strana.

Znanje je moć

Na dezinformacije se susrećemo gdje god idemo. Zašto se to događa? Nažalost, ljudi s dovoljno snage da donose odluke koje bi mogle pozitivno utjecati na našu sigurnost rijetko su dovoljno razumljive za donošenje informirane, progresivne politike za održavanje privatnosti i sigurnosti. Njihove odluke moraju se mjeriti sa sigurnošću mase, a to obično vodi smanjenju privatnosti. Ali za koji dobitak?

Odvojite vrijeme za učenje i razumijevanje suvremene sigurnosne terminologije. Osjećat ćete se sigurnije!

Želite li da pokrijemo više sigurnosne terminologije? Što mislite, što treba dodatno objasniti? Javite nam svoje misli u nastavku!

Kreditna slika: Locky Linegraph putem F-Securea