Mark Lucas

0

1640

40

Kao potrošači, svi smo prisiljeni dati povjerenje u tehnološke tvrtke koje koristimo. Uostalom, većina nas nije dovoljno vještina da sami otkrijemo sigurnosne rupe i ranjivosti.

Rasprava o privatnosti i nedavnom nagonu koji je izazvao Windows 10 Predstavlja li značajka WiFi Sense Windowsa 10 sigurnosni rizik? Da li značajka WiFi Sense Windowsa 10 predstavlja sigurnosni rizik? samo je jedan dio slagalice. Još jedan - sve zlobniji dio - je kada sam hardver ima nedostataka.

Zgodan korisnik računala može upravljati svojom prisutnošću na mreži i prilagoditi dovoljno postavki da ograniči svoja pitanja vezana uz privatnost Sve što trebate znati o pitanjima privatnosti Windowsa 10 Sve što trebate znati o pitanjima privatnosti Windowsa 10, a Windows 10 ima nekih problema kojih korisnici moraju biti svjesni od mnogih, tvrdnje su ispuštene u proporciji. Evo našeg vodiča za sve što trebate znati o pitanjima privatnosti sustava Windows 10. , ali problem s osnovnim kodom proizvoda je ozbiljniji; mnogo je teže uočiti i teže je kontaktirati krajnjeg korisnika.

Što se dogodilo?

Najnovija tvrtka koja probija put u noćnu moru sigurnosti je popularni tajvanski proizvođač mrežne opreme, D-Link. Mnogi će naši čitatelji koristiti svoje proizvode kod kuće ili u uredu; u ožujku 2008. postali su prva prodavačica Wi-Fi proizvoda na svijetu, a trenutno kontroliraju oko 35 posto tržišta.

Vijesti su se pojavile ranije danas od gaffea koji je vidio kako je tvrtka objavila svoje ključeve za potpisivanje privatnog koda unutar izvornog koda nedavnog ažuriranja firmvera. Privatni ključevi koriste se kao način da računalo provjeri je li proizvod originalan i da kôd proizvoda nije izmijenjen ili oštećen jer je prvotno kreiran.

Prema laičkim riječima, ova praznina znači da bi haker mogao koristiti objavljene ključeve na svojim vlastitim programima kako bi prevario računalo na razmišljanje da je njegov ili njezin zlonamjerni kod zapravo legitiman D-Link proizvod.

Kako se to dogodilo?

D-Link se već duže vrijeme ponosi svojom otvorenošću. Dio te otvorenosti je obaveza da se sve njezine upravljačke programe po licenci General Public License (GPL) otvoreno nabave. U praksi to znači da svatko može pristupiti kodu bilo kojeg D-Link proizvoda - omogućavajući mu da ga podešavaju i dopunjavaju prema vlastitim preciznim zahtjevima.

U teoriji, to je pohvalno stajalište. Oni od vas koji budu u toku sa raspravama o Apple-u iOS-u i Android-u bez sumnje će biti svjesni da je jedna od najvećih kritika na tvrtku sa sjedištem u Cupertinu njihova nepokolebljiva posvećenost da ostanu zatvoreni za ljude koji žele izmijeniti izvor kodirati. To je razlog zašto nema nijednog prilagođenog ROM-a poput Android-ovog Cyanogen Mod-a Kako instalirati CyanogenMod na Android uređaj Kako instalirati CyanogenMod na svoj Android uređaj Mnogo ljudi se može složiti da je Android operativni sustav prilično fantastičan. Ne samo da je izvrstan za upotrebu, već je i besplatan kao u otvorenom kodu tako da se može mijenjati… za Apple-ove mobilne uređaje.

Suprotna strana kovanice je da ako se naprave velike propuste otvorenog koda, oni mogu imati ogroman „knock-on“ efekt. Da je njihov firmver bio zatvoren, ista bi greška bila mnogo manje problema i daleko manje vjerojatno da bi bila otkrivena.

Kako je otkriveno?

Propust je otkrio norveški programer poznat kao “bartvbl” koji je nedavno kupio D-Link-ovu DCS-5020L nadzornu kameru.

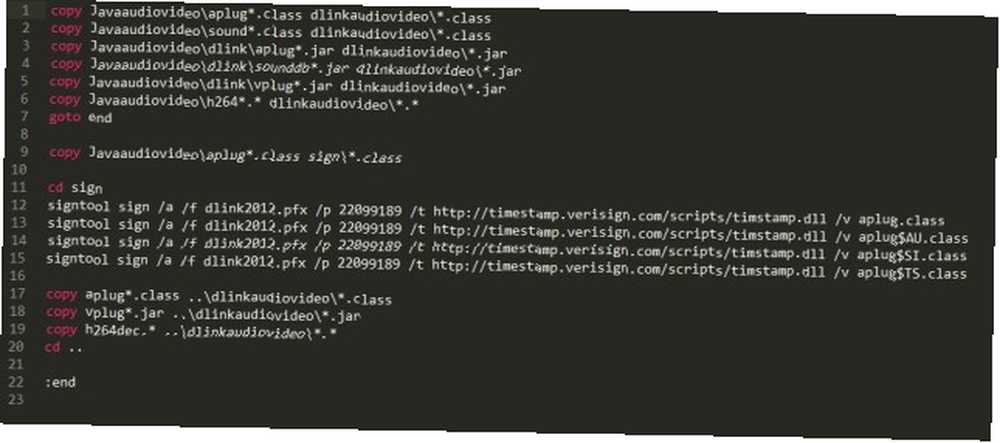

Budući da je kompetentan i znatiželjan programer, odlučio je zaviriti “ispod poklopca motora” u izvornom kodu softvera uređaja. Unutar njega je pronašao i privatne ključeve i lozinke potrebne za potpisivanje softvera.

Počeo je provoditi vlastite eksperimente, brzo utvrdivši da je u mogućnosti kreirati Windows aplikaciju koju je potpisao jedan od četiri ključa - čime je dobio izgled kao da dolazi iz D-Link-a. Ostala tri ključa nisu radila.

Svoja otkrića podijelio je s nizozemskom informativnom stranicom Tweakers, koja je otkriće prenijela na nizozemsku sigurnosnu tvrtku Fox IT.

Potvrdili su ranjivost izdavši sljedeću izjavu:

“Potvrda o potpisivanju koda doista se odnosi na paket firmware-a, inačica firmware 1.00b03. Datum njegovog izvora 27. veljače ove godine, što znači da su ključevi ovog certifikata objavljeni mnogo prije isteka certifikata. Velika je greška”.

Zašto je to tako ozbiljno?

Ozbiljan je na više razina.

Prvo, Fox IT izvijestio je da u istoj mapi postoje četiri potvrde. Ti su certifikati stigli od Starfield Technologies, KEEBOX Inc. i Alpha Networks. Svi su oni mogli upotrijebiti za stvaranje zloćudnog koda koji ima mogućnost zaobići antivirusni softver. Usporedite izvedbu svoje antivirusne zaštite s ovih 5 najboljih web mjesta Usporedite izvedbu svoje antivirusne mreže s tih 5 najboljih web lokacija koji sadrže antivirusni softver treba koristiti? Koji je "najbolji"? Ovdje ćemo pogledati pet najboljih internetskih resursa za provjeru antivirusne učinkovitosti kako bismo vam pomogli donijeti informiranu odluku. i druge tradicionalne sigurnosne provjere - doista, većina sigurnosnih tehnologija vjerovat će datotekama koje su potpisane i proći će ih bez pitanja.

Drugo, napredni uporni napadi (APT) postaju sve povoljniji način rada hakera. Gotovo uvijek koriste izgubljene ili ukradene potvrde i ključeve kako bi oduzeli svoje žrtve. Nedavni primjeri uključuju završnu kontroverzu zlonamjernog softvera Destover za 2014. godinu: Sony Hack, Intervju i Sjeverna Koreja 2014. Konačna kontroverza: Sony Hack, Intervju i Sjeverna Koreja Je li Sjeverna Koreja zaista hakirala Sony Pictures? Gdje su dokazi? Je li netko drugi mogao dobiti od napada i kako se incident potaknuo u promociju filma? korišten protiv Sonyja 2014. godine i napada Duqu 2.0 na Appleove kineske proizvođače.

Dodavanje više snage oružaru kriminalca očito nije smisleno i vraća se elementu povjerenja koji je spomenut na početku. Kao potrošači, potrebne su nam ove tvrtke da budu oprezne u zaštiti svojih sredstava utemeljenih na sigurnosti kako bi pomogle u borbi protiv prijetnji cyber-kriminalaca..

Tko je pogođen?

Iskreni odgovor ovdje je da mi ne znamo.

Iako je D-Link već objavio nove verzije firmvera, nema načina da se utvrdi jesu li hakeri uspjeli izdvojiti i koristiti ključeve prije javnog otkrivanja bartvbl-a.

Nada se da bi analiza uzoraka zlonamjernog softvera na uslugama poput VirusTotal u konačnici mogla dati odgovor na pitanje, prvo moramo pričekati da se otkrije potencijalni virus.

Potrudi li vas ovaj incident u povjerenje u tehnologiju?

Kakvo je vaše mišljenje o ovoj situaciji? Jesu li takvi nedostaci neizbježnost u svijetu tehnologije ili su tvrtke krive za svoj loš odnos prema sigurnosti?

Da li bi vas jedan incident poput ovog oduzeo u budućnosti pomoću D-Link proizvoda ili biste prihvatili problem i nastavili bez obzira?

Kao i uvijek, voljeli bismo se javiti od vas. Možete nam reći svoja razmišljanja u odjeljku s komentarima u nastavku.

Kreditna slika: Matthias Ripp putem Flickr.com