Peter Holmes

0

813

143

SSH je izvrstan način za daljinski pristup vašem računalu. Slično kao u FTP-u, možete povezati preko SSH FTP-a Što je SSH i kako se razlikuje od FTP-a [Objasnio je tehnologiju] Što je SSH i kako se razlikuje od FTP-a [Objasnjena tehnologija] da biste stekli siguran pristup datotečnom poslužitelju sa svojim omiljenim Master-om FTP-a FTP prijenos datoteka na svim vašim web lokacijama s FileZilla Master FTP prijenos datoteka na svim vašim web lokacijama s FileZilla Veliki broj FTP klijenata starijih korisnika štucao je kada je riječ o velikim prijenosima datoteka. Aplikacije su doživjele uobičajene istek vremena koje biste očekivali kada računalo sjedi za 15 do…, brz pristup udaljenim datotekama ili čak postavljanje mrežnog diska na vaše računalo. Ali SSH ima više od udaljenog pristupa datotekama. Prijavljivanje preko SSH-a u terminalu (ili korištenjem PuTTY-a na Windows-u) omogućuje vam udaljeni pristup školjkama (na kraju krajeva, SSH je kratak i za Secure SHell). Kako upravljam svojim medijskim poslužiteljem iz daljine.

SSH je izvrstan način za daljinski pristup vašem računalu. Slično kao u FTP-u, možete povezati preko SSH FTP-a Što je SSH i kako se razlikuje od FTP-a [Objasnio je tehnologiju] Što je SSH i kako se razlikuje od FTP-a [Objasnjena tehnologija] da biste stekli siguran pristup datotečnom poslužitelju sa svojim omiljenim Master-om FTP-a FTP prijenos datoteka na svim vašim web lokacijama s FileZilla Master FTP prijenos datoteka na svim vašim web lokacijama s FileZilla Veliki broj FTP klijenata starijih korisnika štucao je kada je riječ o velikim prijenosima datoteka. Aplikacije su doživjele uobičajene istek vremena koje biste očekivali kada računalo sjedi za 15 do…, brz pristup udaljenim datotekama ili čak postavljanje mrežnog diska na vaše računalo. Ali SSH ima više od udaljenog pristupa datotekama. Prijavljivanje preko SSH-a u terminalu (ili korištenjem PuTTY-a na Windows-u) omogućuje vam udaljeni pristup školjkama (na kraju krajeva, SSH je kratak i za Secure SHell). Kako upravljam svojim medijskim poslužiteljem iz daljine.

Kada otvorite portove Što je prosljeđivanje porta i kako mi može pomoći? [MakeUseOf objašnjava] Što je prosljeđivanje porta i kako mi može pomoći? [MakeUseOf objašnjava] Plačete li malo unutra kad vam netko kaže da postoji problem s prosljeđivanjem luka i da zbog toga vaša sjajna nova aplikacija neće raditi? Vaš Xbox neće dopustiti igranje igara, torrent će odbiti ... na vašem usmjerivaču (luka 22 da budemo tačni) ne možete pristupati vašem SSH poslužitelju samo iz vaše lokalne mreže, već s bilo kojeg mjesta u svijetu.

Međutim, ne želite rizikovati slabu lozinku za autentifikaciju. Ako netko dobije pristup vašem računalu putem SSH-a, dobit će potpun pristup školjci. Samo da budemo jasni, to nije nešto što želimo. Srećom, vrlo je jednostavno postaviti svoj globalni SSH poslužitelj na vrlo siguran način korištenjem autentičnosti temeljene na ključevima i potpuno onemogućivanjem provjere autentičnosti lozinke na vašem poslužitelju..

Je li ovo za mene?

Primamljivo je rasteretiti se uz osobnu sigurnost. Ako poslužujete poslužitelj na privatna sredstva, mogli biste pomisliti da ljudi jednostavno ne znaju za vaš poslužitelj i stoga ga neće pokušati hakirati - sigurnost kroz nesigurnost. To bi bio a vrlo pogrešna pretpostavka. Budući da se (većina) SSH prometa prenosi na port 22, napadači rutinski provjeravaju vidljivost porta 22 na nasumičnim IP adresama, nakon čega slijedi napad brutalnim silama. Ovo je jedan od načina na koji se boneti koriste za DDOS napade Što je DDoS Attack? [MakeUseOf objašnjava] Što je DDoS napad? [MakeUseOf objašnjava] Izraz DDoS zviždi prošlost svaki put kada cyber-aktivizam masovno digne glavu. Ova vrsta napada čini međunarodne naslove zbog više razloga. Pitanja koja ubrzavaju te DDoS napade često su kontroverzna ili izrazito ojačana… .

Da skratim kratku priču: ako svoje SSH poslužitelje emitirate putem interneta (tj., Ulazni ulaz 22), da, to je za vas.

Ideja ključnih SSH prijava

SSH prijava utemeljena na ključevima oslanja se na ideju kriptografije javnog ključa. Predugo će nam objasniti zamršenosti, ali pokušat ćemo naslikati jednostavnu sliku onoga što se događa iza kulisa.

U nastavku teksta vaše računalo klijenta generira dva ključa: javni ključ i privatni ključ. Općenita je ideja da podatke možete kriptirati javnim ključem, ali samo ih dešifrirate privatnim ključem. Stavit ćemo javni ključ na poslužitelj i tražiti da šifrira svu izlaznu komunikaciju s njim. To osigurava da samo oni klijenti s privatnim ključem mogu dešifrirati i čitati podatke.

1. Instalirajte OpenSSH

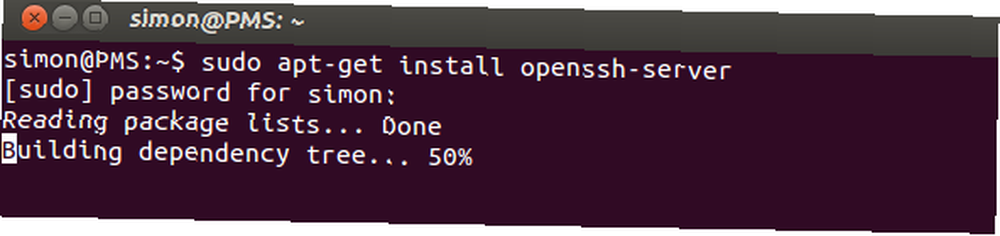

Prvo ćemo postaviti SSH poslužitelj pomoću OpenSSH. Ako već imate pokrenut SSH poslužitelj i želite znati kako postaviti provjeru autentičnosti na ključu, ovaj korak možete preskočiti. Za instaliranje OpenSSH poslužiteljske aplikacije koristite svoj omiljeni upravitelj paketa. Najjednostavniji način i dalje može biti pokretanje apt-get naredba iz terminala.

sudo apt-get install openssh-server

Unesite lozinku, potvrdite i pričekajte minutu da se instalacija završi. Čestitamo, sada imate SSH poslužitelj. (To je bilo lako!)

Možete ili upotrebljavati aplikaciju kakva jest ili je urediti / Etc / ssh / sshd_config da ga konfigurirate. Pokrenite man sshd_config naredite u Terminalu za dobivanje više informacija. Još jedan veliki resurs za saznanje više o OpenSSH-u je relevantna Ubuntu pomoćna stranica.

2. Stvaranje tipki

Generirat ćemo skup ključeva. Pokrenite sljedeće naredbe (prilagođene na stranici pomoći OpenSSH / Keys Ubuntu).

mkdir ~ / .sshchmod 700 ~ / .sshssh-keygen -t rsa

Prva naredba stvara skrivenu mapu '.ssh' u vašoj početnoj mapi, druga naredba mijenja dopuštenja za pristup mapi, dok treća naredba zapravo generira skup RSA ključeva. Prvo ćete biti upitani za mjesto za spremanje ključeva (ostavite prazno i pritisnite enter za spremanje na zadanu lokaciju), a drugo za propusnicu.

Ova lozinka dodatno šifrira privatni ključ koji je pohranjen na vašem računalu, u osnovi vam daje više vremena za sigurnost SSH poslužitelja ako je vaš privatni ključ ikad ukraden. Obavezno odaberite lozinku koju se možete sjetiti, jer ćete je morati unijeti kad pokušate koristiti svoj ključ.

3. Prenesite javni ključ

Zatim ćete morati prenijeti javni ključ koji ste generirali u prethodnom koraku na SSH poslužiteljsko računalo. Ako vaš klijentski uređaj također radi Linux, to se može postići vrlo lako pokretanjem naredbe ispod (zamjena i za korisničko ime i IP adresu na vašem SSH poslužitelju).

ssh-copy-id @

Ako vaš klijent ne podržava naredbu ssh-copy-id, umjesto toga možete upotrijebiti naredbu dolje. Malo je zbunjeniji, ali u biti postiže iste rezultate.

mačka ~ / .ssh / id_rsa.pub | ssh @ "mkdir ~ / .ssh; mačka >> ~ / .ssh / autorizirani_kejevi"

Od vas će se tražiti da unesete korisničku lozinku za SSH poslužitelj. Ako se naredbe izvršavaju bez pogreške, vaš javni ključ bit će kopiran na poslužitelj.

4. Onemogući provjeru autentičnosti lozinke

Primijetite da vaš sustav i dalje nije sigurniji nego nakon prvog koraka. Iako je barem jedan klijent konfiguriran za korištenje provjere autentičnosti na ključu, to još ostavlja prostora za ostale klijente da se povežu s lozinkom. Za kraj, potpuno ćemo onemogućiti provjeru autentičnosti zaporke. Nakon ovog koraka, samo računala koja su prošla gore navedeni postupak mogu se povezati na vaš SSH poslužitelj.

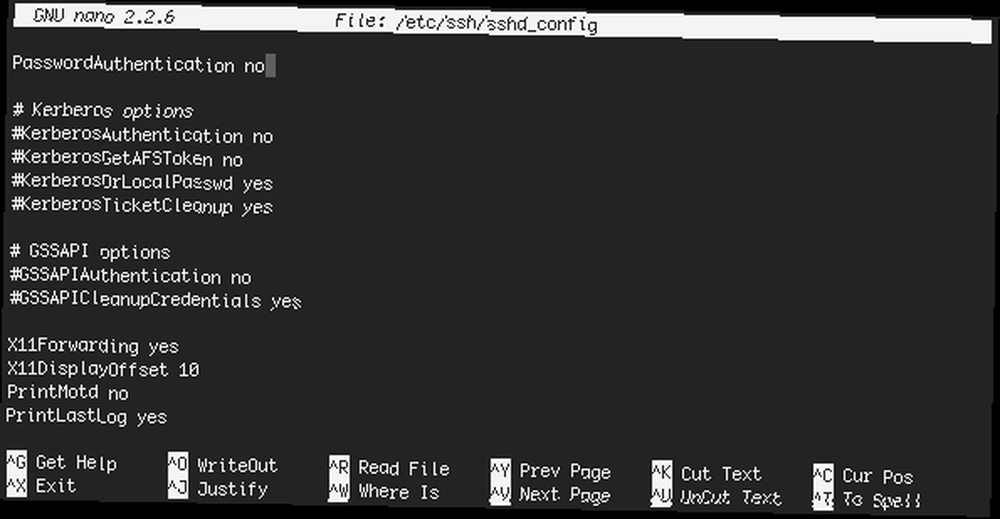

Da biste onemogućili provjeru autentičnosti zaporke, uredite / Etc / ssh / sshd_config datoteku u svom omiljenom uređivaču. Jedan od najjednostavnijih načina uređivanja ograničene datoteke je, opet, korištenje terminala. (Djelomičan sam od nanoa, ali možete koristiti sve što vam najviše odgovara.)

sudo nano / etc / ssh / sshd_config

Otprilike 40 redaka s dna datoteke

#PasswordAutorifikacija da

Uklonite brojčani znak (#) i promijenite postavku na "ne", kako je dolje navedeno.

PasswordAuthentication br

Završna datoteka trebala bi izgledati ovako:

Spremite datoteku pritiskom na CTRL + X. Potvrdite uređivanje i naziv datoteke i gotovo ste gotovi. Samo ponovno pokrenite SSH poslužitelj da biste ga pokrenuli s ovim novim postavkama.

sudo ponovno pokrenuti ssh

Također ćete primijetiti da će vaš klijent prestati tražiti da lozinka dešifrira vaš ključ ako je na poslužitelju onemogućena provjera identiteta lozinke. Sada kada imate siguran SSH poslužitelj, kako ga namjeravate koristiti? Kao sigurni datotečni poslužitelj, udaljena ljuska ili za prosljeđivanje drugih usluga preko SSH-a? Javite nam se u odjeljku s komentarima u nastavku!

Kreditna slika: Shutterstock