Mark Lucas

0

2607

291

S vremena na vrijeme nova se inačica zlonamjernog softvera pojavljuje kao brzi podsjetnik da sigurnosni ulozi uvijek rastu. Trojanski QakBot / Pinkslipbot bankarski trojanski je jedan od njih. Zlonamjerni softver, koji nije zadovoljavajući prikupljanje bankovnih vjerodajnica, sada može ostati i upravljati poslužiteljem - dugo nakon što sigurnosni proizvod zaustavi prvobitnu svrhu.

Kako OakBot / Pinkslipbot ostaje aktivan? I kako to možete u potpunosti ukloniti iz svog sustava?

QakBot / Pinkslipbot

Ovaj bankarski trojanac ide pod dva imena: QakBot i Pinkslipbot. Sam zlonamjerni softver nije novost. Prvi je put uveden krajem 2000-ih, ali još uvijek uzrokuje probleme desetljeće kasnije. Sada je Trojan dobio ažuriranje koje produžava zlonamjerne aktivnosti, čak i ako sigurnosni proizvod smanjuje svoju izvornu svrhu.

Infekcija koristi univerzalni plug-and-play (UPnP) za otvaranje portova i omogućavanje dolaznih veza od bilo koga na internetu. Pinkslipbot se zatim koristi za skupljanje vjerodajnica u bankarstvu. Uobičajeni niz zlonamjernih alata: keylogger, lozinka, MITM napadi preglednika, krađa digitalnih certifikata, FTP i POP3 vjerodajnice i još mnogo toga. Zlonamjerni softver kontrolira botnet koji procjenjuje da sadrži preko 500 000 računala. (Što je botnet, svejedno? Je li vaše računalo zombi? I što je zombi računalo? U svakom slučaju? [MakeUseOf objašnjava] je li vaše računalo zombi? I što je zombi računalo? Uopće? [MakeUseOf objašnjava] Jeste li se ikad zapitali gdje su svi Internet spam potiče? Vjerojatno svakodnevno primate stotine neželjene e-pošte filtrirane od neželjene pošte. Znači li to da stotine i tisuće ljudi sjede vani ...)

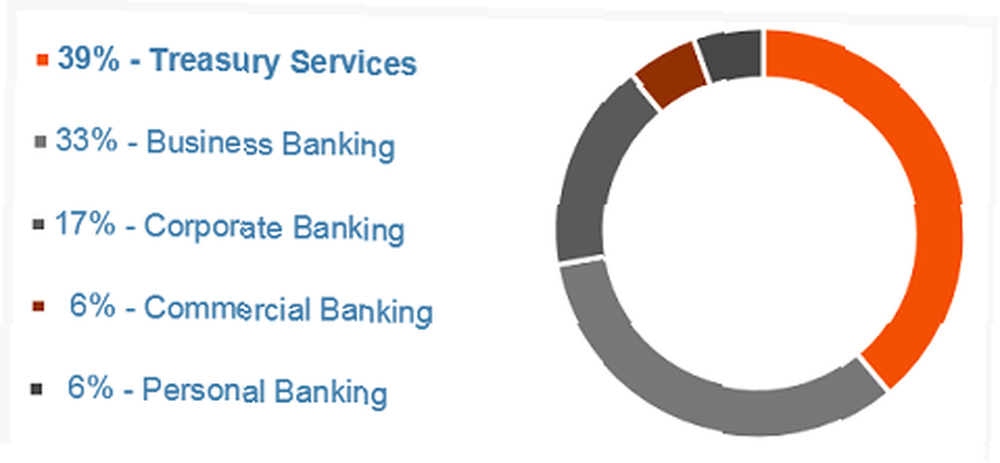

Zlonamjerni softver uglavnom je usmjeren na američki bankarski sektor, a 89 posto zaraženih uređaja pronađeno je bilo u riznici, korporaciji ili komercijalnim bankarskim objektima..

Kreditna slika: IBM X-Force

Kreditna slika: IBM X-Force

Nova varijanta

Istraživači iz McAfee Labs otkrili su novu Pinkslipbot varijantu.

“Budući da UPnP pretpostavlja da su lokalne aplikacije i uređaji pouzdani, on ne nudi zaštitnu zaštitu i sklon je zloupotrebi od strane bilo kojeg inficiranog stroja na mreži. Primijetili smo više proxyja Pinkslipbot kontrolnog poslužitelja koji se nalaze na zasebnim računalima na istoj kućnoj mreži, kao i ono što se čini javnim javnim Wi-Fi žarištem.,” kaže McAfee istraživač protiv zlonamjernog softvera Sanchit Karve. “Koliko znamo, Pinkslipbot je prvi zlonamjerni softver koji koristi zaražene strojeve kao kontrolni poslužitelj temeljen na HTTPS-u i drugi zlonamjerni softver temeljen na izvršnom programu koji koristi UPnP za prosljeđivanje porta nakon zloglasnog crva Conficker 2008. godine.”

Slijedom toga, McAfee istraživački tim (i drugi) pokušavaju točno utvrditi kako zaraženi stroj postaje proxy. Istraživači vjeruju da tri faktora igraju značajnu ulogu:

- IP adresa nalazi se u Sjevernoj Americi.

- Internet veza velike brzine.

- Mogućnost otvaranja portova na internetskom gatewayu pomoću UPnP.

Na primjer, zlonamjerni softver preuzima sliku pomoću Comcast-ove usluge Speed Test kako bi se dvostruko provjerila postoji li dovoljna propusnost..

Jednom kada Pinkslipbot pronađe prikladan ciljni stroj, zlonamjerni softver izdaje paket Simple Protocol Discovery Protocol za traženje internetskih pristupnih uređaja (IGD). Zauzvrat, IGD provjerava se povezanost, pri čemu pozitivan rezultat vidi stvaranje pravila za prosljeđivanje porta.

Kao rezultat, nakon što autor zlonamjernog softvera odluči je li stroj pogodan za infekciju, trojanski binarni datoteke preuzimaju i raspoređuju. Za ovo je odgovoran proxy komunikacija upravljačkog poslužitelja.

Teško za brisanje

Čak i ako je vaš antivirusni ili anti-malware program uspješno otkrio i uklonio QakBot / Pinkslipbot, postoji šansa da i dalje služi kao proxy kontrolnog poslužitelja za zlonamjerni softver. Vaše računalo može i dalje biti ranjivo, a da vi to ne shvatate.

“Pravila za prosljeđivanje portova koje je stvorio Pinkslipbot previše su općenita za automatsko uklanjanje bez riskiranja slučajnih pogrešnih konfiguracija. A kako se većina zlonamjernog softvera ne miješa u prosljeđivanje porta, rješenja protiv zlonamjernog softvera možda neće poništiti takve promjene,” kaže Karve. “Nažalost, to znači da je vaše računalo još uvijek ranjivo na vanjske napade čak i ako je vaš antimalware proizvod uspješno uklonio sve binarne datoteke Pinkslipbot iz vašeg sustava.”

Zlonamjerni softver sadrži viruse, черne špijunskog softvera, zlonamjerni softver itd. Objašnjeno: Razumijevanje internetskih prijetnji virusa, špijunskog softvera, zlonamjernog softvera itd. Objašnjeno: Razumijevanje prijetnji na mreži Kada počnete razmišljati o svim stvarima koje mogu poći po zlu prilikom pretraživanja Interneta, Internet počinje izgledati kao prilično zastrašujuće mjesto. , što znači da se može samostalno kopirati kroz zajedničke mrežne pogone i druge prijenosne medije. Prema IBM-ovim istraživačima X-Force, on je uzrokovao blokade Active Directory-a (AD), prisiljavajući zaposlenike pogođenih bankarskih organizacija izvan mreže satima istovremeno.

Kratki vodič za uklanjanje

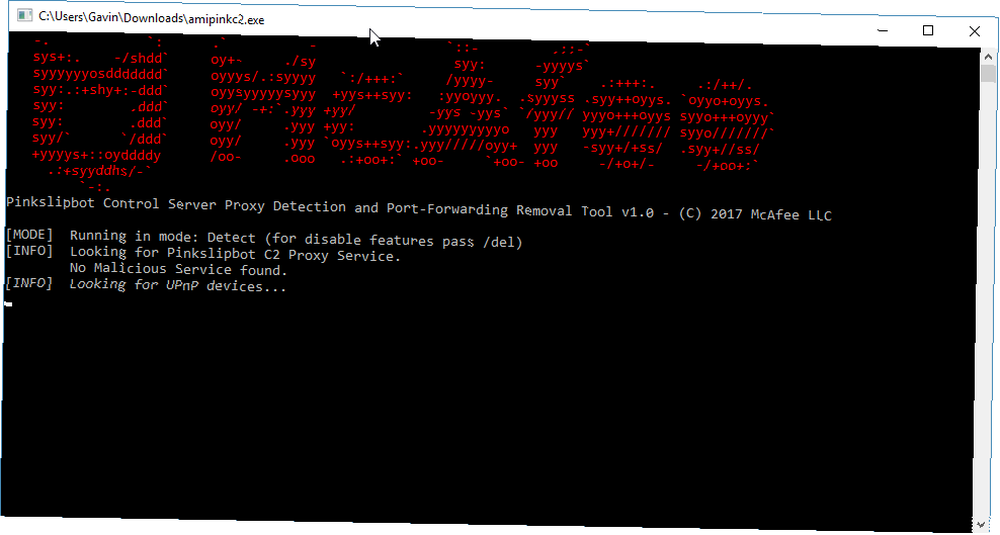

McAfee je objavio Alat za otkrivanje proxy-a i poslužitelja za uklanjanje proxy Pinkslipbot Control Server (ili PCSPDPFRT, ukratko ... šalim se). Alat je dostupan za preuzimanje ovdje. Nadalje, ovdje je dostupan i kratki korisnički priručnik [PDF].

Nakon što preuzmete alat, desnom tipkom miša kliknite i Pokreni kao administrator.

Alat automatski pretražuje vaš sustav “način otkrivanja.” Ako nema zlonamjernih aktivnosti, alat će se automatski zatvoriti bez promjene u konfiguraciji vašeg sustava ili usmjerivača.

Međutim, ako alat otkrije zlonamjeran element, jednostavno ga možete upotrijebiti / del naredba za onemogućavanje i uklanjanje pravila za prosljeđivanje porta.

Izbjegavanje otkrivanja

Pomalo je iznenađujuće vidjeti bankarski trojanac ove sofisticiranosti.

Na stranu spomenutog crva Conficker “podataka o zlonamjernoj upotrebi UPnP-a od zlonamjernog softvera nije dovoljno.” Što je još važnije, to je jasan signal da su IoT uređaji koji koriste UPnP ogromna meta (i ranjivost). Kako IoT uređaji postaju sveprisutni, morate priznati da cyber-kriminalci imaju zlatnu priliku. (Ugrožen je čak i vaš frižider! Samsungov pametni frižider je upravo nestao. Kako je sa ostatkom vašeg pametnog doma? Samsung-ov pametni hladnjak je upravo nestao. Kako o ostatku vašeg pametnog doma? Velika Britanija je otkrila ranjivost u Samsung pametnom frižideru tvrtka Pen Test Parters na bazi infoseka. Samsung-ovom implementacijom SSL šifriranja ne provjerava se valjanost certifikata.)

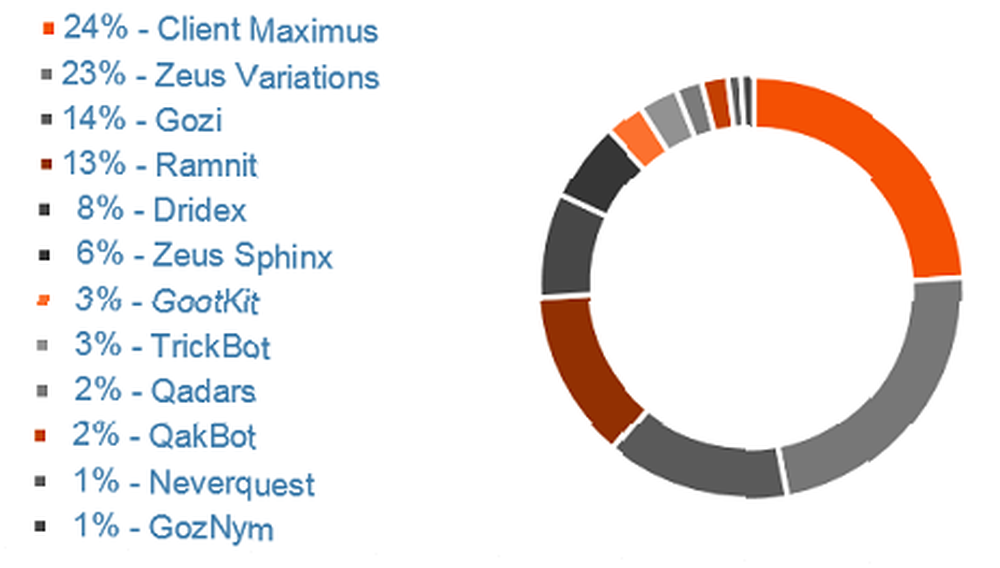

No, iako je Pinkslipbot prijelaz na teško uklonjenu varijantu zlonamjernog softvera, on je i dalje rangiran tek na 10. mjestu s najzastupljenijim vrstama financijskog zlonamjernog softvera. Prvo mjesto i dalje drži klijent Maximus.

Kreditna slika: IMB X-Force

Kreditna slika: IMB X-Force

Ublažavanje i dalje ostaje ključno za izbjegavanje financijskog zlonamjernog softvera, bilo da je riječ o poslovnom, poslovnom ili kućnom korisniku. Osnovno obrazovanje protiv krađe identiteta Kako uočiti lažnu phishing e-poštu Kako uočiti lažnu e-poštu phishing Uhvaćanje phishing adrese je teško! Prijevare predstavljaju kao PayPal ili Amazon, pokušavajući ukrasti zaporku i podatke o kreditnim karticama, ukoliko je njihova obmana gotovo savršena. Pokazujemo vam kako uočiti prevaru. i drugi oblici ciljane zlonamjerne aktivnosti Kako prevaranti koriste phishing e-poštu kako bi ciljali studente Kako prevaranti koriste phishing e-poštu kako bi ciljali studente Broj prevare usmjerene na studente je u porastu i mnoge se upadaju u te zamke. Evo što trebate znati i što biste trebali učiniti kako biste ih izbjegli. krenite na golemi način da zaustavite ovu vrstu infekcije koja ulazi u organizaciju - ili čak vaš dom.

Na koga utječe Pinkslipbot? Je li to bilo kod kuće ili u vašoj organizaciji? Jeste li zaključani iz svog sustava? Javite nam svoja iskustva u nastavku!

Kreditna slika: akocharm putem Shutterstocka