Michael Cain

0

3994

54

Sve su češći zlonamjerni programi usmjerivača, mrežnog uređaja i Interneta stvari. Većina se fokusira na zarazu ranjivih uređaja i njihovo dodavanje u moćne botnete. Ruteri i uređaji Internet of Things (IoT) uvijek su uključeni, uvijek u mreži i čekaju upute. Savršena hrana za botnet, dakle.

Ali nisu svi zlonamjerni programi isti.

VPNFilter je razorna prijetnja od zlonamjernog softvera usmjerivačima, IoT uređajima, pa čak i nekim uređajima za pohranu (NAS) priključenim na mrežu. Kako provjeriti ima li zaraza zlonamjernim softverom VPNFilter? I kako to možete očistiti? Pogledajmo bliže VPNFilter.

Što je VPNFilter?

VPNFilter je sofisticirana modularna varijanta zlonamjernog softvera koja prvenstveno cilja umrežavanje uređaja širokog spektra proizvođača, kao i NAS uređaje. VPNFilter je u početku pronađen na mrežnim uređajima Linksys, MikroTik, NETGEAR i TP-Link, kao i QNAP NAS uređajima, s oko 500.000 infekcija u 54 zemlje.

Tim koji je otkrio VPNFilter, Cisco Talos, nedavno je ažurirao pojedinosti o zlonamjernom softveru, ukazujući na to da mrežna oprema proizvođača poput ASUS, D-Link, Huawei, Ubiquiti, UPVEL i ZTE sada pokazuje VPNFilter infekcije. Međutim, u vrijeme pisanja teksta nisu pogođeni nikakvi mrežni uređaji tvrtke Cisco.

Zlonamjerni softver nije za razliku od većine ostalih zlonamjernog softvera usmjerenog na IoT jer postoji i nakon ponovnog pokretanja sustava, što ga čini teško iskorijeniti. Uređaji koji koriste zadane vjerodajnice za prijavu ili s poznatim ranjivostima od 0 dana koji nisu primili ažuriranja upravljačkog softvera su posebno ranjivi.

Što radi VPNFilter?

Dakle, VPNFilter je a “višestepena, modularna platforma” što može uzrokovati razorna oštećenja uređaja. Nadalje, može poslužiti i kao prijetnja od prikupljanja podataka. VPNFilter djeluje u nekoliko faza.

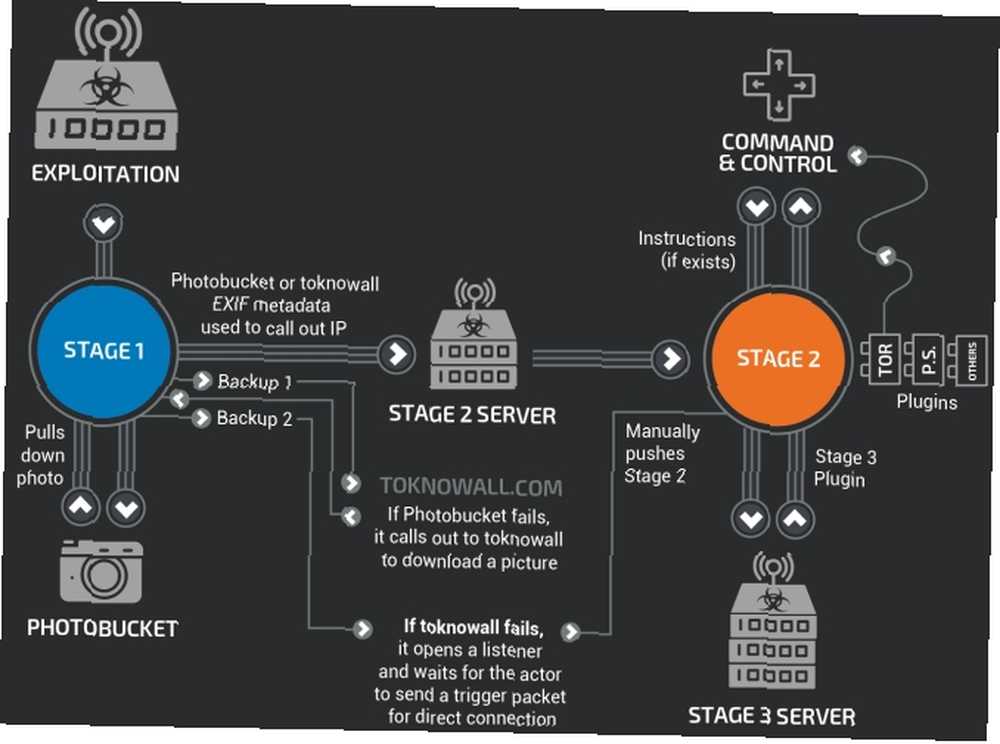

1. faza: VPNFilter Stage 1 uspostavlja plažu na uređaju, kontaktirajući svoj naredbeno-upravljački poslužitelj (C&C) radi preuzimanja dodatnih modula i čekaju upute. Faza 1 također ima više ugrađenih viškova za lociranje C + C stupnja 2 u slučaju promjene infrastrukture tijekom implementacije. Zlonamjerni softver 1. faze VPNFilter također je u stanju preživjeti ponovno podizanje sustava, što predstavlja snažnu prijetnju.

2. faza: VPNFilter Stage 2 ne ostaje ponovnim pokretanjem, ali dolazi sa širokim opsegom mogućnosti. Faza 2 može prikupljati privatne podatke, izvršavati naredbe i ometati upravljanje uređajem. Također, u divljini postoje različite verzije Stage 2. Neke verzije opremljene su destruktivnim modulom koji prepisuje particiju softvera uređaja, a zatim se ponovno pokreće da bi učinio uređaj neupotrebljivim (zlonamjeran softver opekotine, IoT ili NAS uređaj u osnovi čini).

Treća faza: VPNFilter Stage 3 moduli djeluju poput dodataka za Fazu 2, proširujući funkcionalnost VPNFiltera. Jedan modul djeluje kao snajper za paket koji prikuplja dolazni promet na uređaju i krade vjerodajnice. Drugi omogućuje zlonamjernom softveru Stage 2 sigurnu komunikaciju koristeći Tor. Cisco Talos je također pronašao jedan modul koji ubrizgava zlonamjerni sadržaj u promet koji prolazi kroz uređaj, što znači da haker može dopremati daljnje iskorištavanje drugim povezanim uređajima putem usmjerivača, IoT ili NAS uređaja.

Osim toga, VPNFilter moduli “omogućuju krađu vjerodajnica web stranice i nadzor nad Modbus SCADA protokolima.”

Meta dijeljenje fotografija

Još jedna zanimljiva (ali ne i novootkrivena) značajka zlonamjernog softvera VPNFilter je uporaba mrežnih usluga dijeljenja fotografija za pronalaženje IP adrese C&C poslužitelja. Analiza Talos utvrdila je da zlonamjerni softver ukazuje na niz Photobucket URL-ova. Zlonamjerni softver preuzima prvu sliku u galeriji, URL adrese i izdvaja IP adresu poslužitelja skrivenu u metapodatcima slike.

IP adresa “izdvaja se iz šest cjelobrojnih vrijednosti za GPS zemljopisnu širinu i dužinu u EXIF informacijama.” Ako to ne uspije, zlonamjerni softver Stage 1 vraća se na uobičajenu domenu (toknowall.com-više o tome u nastavku) za preuzimanje slike i pokušaj istog postupka.

Ciljano njušenje paketa

Ažurirano Talosovo izvješće otkrilo je nekoliko zanimljivih uvida u VPNFilter modul njuškanja paketa. Umjesto da samo poništi sve, on ima prilično strog skup pravila koja ciljaju određene vrste prometa. Konkretno, promet iz industrijskih upravljačkih sustava (SCADA) koji se povezuju koristeći TP-Link R600 VPN, veze na popis unaprijed definiranih IP adresa (što ukazuje na napredno znanje o drugim mrežama i poželjnom prometu), kao i paketi podataka od 150 bajtova ili veći.

To je za Ars rekao Craig William, viši tehnološki lider i globalni menadžer za informiranje u Talosu, “Traže vrlo konkretne stvari. Ne pokušavaju prikupiti što više prometa. Oni traže određene vrlo male stvari poput vjerodajnica i lozinki. Mi nemamo puno podataka o tome osim što se čini nevjerojatno ciljanim i nevjerojatno sofisticiranim. Još uvijek pokušavamo otkriti tko su to koristili.”

Odakle je došao VPNFilter?

Smatra se da je VPNFilter djelo državne hakerske grupe. Da se početni porast infekcije VPNFilter-om pretežno osjetio u cijeloj Ukrajini, početni prsti su pokazali na otiske prstiju poduprte Rusi i grupu sjeckanja, Fancy Bear.

Međutim, takva je sofisticiranost zlonamjernog softvera da nema jasne geneze i da nijedna skupina hakiranja, nacionalna država ili bilo koji drugi, nije istupila naprijed da zatraži zlonamjerni softver. S obzirom na detaljna pravila o zlonamjernom softveru i ciljanje SCADA-e i drugih protokola industrijskog sustava, čini se da je akter nacionalne države najvjerojatnije.

Bez obzira na to što mislim, FBI vjeruje da je VPNFilter kreacija Fancy Bear. U svibnju 2018. FBI je oduzeo domenu - ToKnowAll.com - za koju se mislilo da je korištena za instaliranje i zapovijedanje zlonamjernog softvera Stage 2 i Stage 3 VPNFilter. Zauzimanje domene sigurno je pomoglo zaustaviti trenutno širenje VPNFiltera, ali nije razdvojilo glavnu arteriju; ukrajinski SBU izveo je napad VPNFiltera na postrojenje za kemijsku preradu u srpnju 2018. godine.

VPNFilter također ima sličnost sa zlonamjernim softverom BlackEnergy, APT Trojanom koji se koristi protiv širokog spektra ukrajinskih ciljeva. Opet, iako je to daleko od potpunih dokaza, sistemsko ciljanje Ukrajine uglavnom proizlazi iz hakerskih skupina s ruskim vezama.

Jesam li zaražen VPNFilterom?

Vjerojatno su da vaš usmjerivač ne sadrži VPNFilter malware. Ali, uvijek je bolje biti siguran nego žaliti:

- Provjerite ovaj popis za vaš usmjerivač. Ako niste na popisu, sve je u redu.

- Možete se uputiti na web mjesto Symantec VPNFilter Check. Označite okvir za odredbe i uvjete, a zatim pritisnite Pokrenite VPNFilter Check gumb u sredini. Ispitivanje se završava u roku od nekoliko sekundi.

Zaražen sam VPNFilterom: Što da radim?

Ako Symantec VPNFilter Check potvrdi da je vaš usmjerivač zaražen, imate jasan postupak.

- Poništite usmjerivač, a zatim ponovo pokrenite provjeru VPNFilter.

- Vratite usmjerivač na tvorničke postavke.

- Preuzmite najnoviji firmver za vaš usmjerivač i dovršite čistu instalaciju upravljačkog softvera, po mogućnosti bez usmjeritelja putem internetske veze tijekom postupka..

Nadalje, trebate dovršiti potpuno skeniranje sustava na svakom uređaju spojenom na zaraženi usmjerivač.

Uvijek biste trebali promijeniti zadane vjerodajnice za usmjerivač, kao i sve IoT ili NAS uređaje (IoT uređaji ne olakšavaju ovaj zadatak. Zašto je Internet stvari najveća sigurnosna noćna mora zašto je Internet stvari najveća sigurnosna noćna mora Jednog dana dolazite kući s posla kako biste otkrili da je vaš sigurnosni sustav kuće omogućen za oblake pokvaren. Kako se to moglo dogoditi? S Internetom stvari (IoT) mogli biste saznati na teži način.) Ako je to uopće moguće. Također, iako postoje dokazi da VPNFilter može izbjeći neke vatrozidove, ima instaliran i pravilno konfiguriran 7 jednostavnih savjeta za osiguranje rutera i Wi-Fi mreže u roku od nekoliko minuta 7 jednostavnih savjeta za osiguranje rutera i Wi-Fi mreže u nekoliko minuta Da li netko njuška i prisluškivanje vašeg Wi-Fi prometa, krađa zaporki i brojeva kreditne kartice? Da li biste uopće znali je li netko? Vjerojatno ne, stoga osigurajte svoju bežičnu mrežu pomoću ovih 7 jednostavnih koraka. pomoći će vam da se mnoge druge gadne stvari odvoje od vaše mreže.

Pazite na zlonamjerni softver Router!

Zlonamjerni softver rutera sve je češći. IoT zlonamjerni softver i ranjivosti su svugdje, a s brojem uređaja koji dolaze na mrežu, samo će se pogoršati. Vaš usmjerivač je središnja točka podataka u vašem domu. Ipak, on ne dobiva toliko sigurnosne pažnje kao drugi uređaji.

Jednostavno rečeno, vaš usmjerivač nije siguran kako mislite da 10 načina da vaš usmjerivač nije toliko siguran koliko mislite da je 10 načina da vaš usmjerivač nije siguran koliko mislite da je 10 načina da vaš ruter mogu iskoristiti hakeri i vozači, bežičnim otmičarima. .