Michael Fisher

0

1869

125

2017. bila je loša godina za internetsku sigurnost Glavni događaji cyber-sigurnosti 2017. i što su vam učinili Glavni događaji o cyber-sigurnosti 2017. i što su vam učinili Jeste li bili žrtva krađe u 2017. godini? Milijarde su bile u, očito, najgoroj godini u kibernetičkoj sigurnosti dosad. Uz toliko toga, možda ste propustili neki od prekršaja: prezovimo. , Porast ransomwarea Global Ransomware Attack i kako zaštititi svoje podatke Global Ransomware Attack i kako zaštititi svoje podatke Veliki masovni cyber-napad napao je računala širom svijeta. Jeste li bili pogođeni izrazito virulentnim samoobnavajućim ransomware-om? Ako ne, kako možete zaštititi svoje podatke bez plaćanja otkupnine? dominirali su u ranom dijelu godine, dok su kršenja podataka (uključujući zloglasni Equifax hack Equihax: Jedna od najatraktivnijih kršenja svih vremena Equihaxa: Jedna od najatraktivnijih kršenja svih vremena Ekvifaks kršenje je najopasnije i sramotno, kršenje sigurnosti svih vremena. Ali znate li sve činjenice? Jeste li pogođeni? Što možete učiniti u vezi s tim? Saznajte ovdje.) nastavljeno bez prekida.

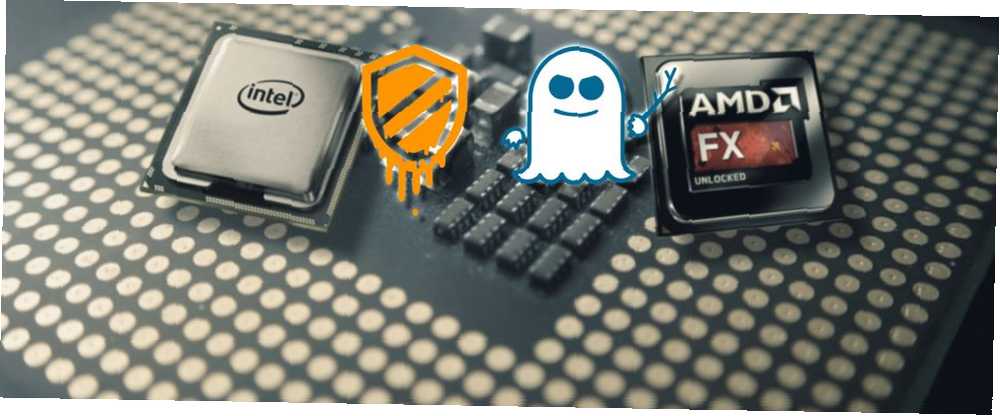

Krajem godine, glasine su počele širiti ogroman sigurnosni propust s Intelovim procesorima. Kao što je sunce izlazilo 2018. godine, istraživači su oslobodili poplavu informacija o dva nova podviga: Meltdown i Spectre. Oboje utječu na CPU.

Meltdown primarno utječe na Intelove procesore i relativno je jednostavan zakrpa. Kako bi dodali gorivo vatri, Intelov odgovor na kvar privukao je oštre kritike od strane sigurnosne industrije. Spectre ima potencijal utjecati na gotovo sve moderne procesore kod svih proizvođača, a dugoročno će biti izazovniji od dvaju iskorištavanja. Međutim, da bismo shvatili koliko su te dvije mane te kako utječu na vas, prvo moramo pogledati kako funkcionira CPU.

Unutar CPU-a

Core Processing Unit (CPU) jedan je od najvažnijih dijelova vašeg računala i često ga nazivaju mozgom operacije. CPU uzima upute iz vašeg RAM-a, dekodira ih, a zatim na kraju izvršava traženu radnju. To je poznato kao ciklus dohvaćanja i izvršavanja detekcije Što je CPU i što radi? Što je CPU i što radi? Računarne kratice su zbunjujuće. Što je CPU uopće? A trebam li četverojezgreni ili dvojezgreni procesor? Što kažete na AMD ili Intel? Tu smo da pomognemo objasniti razliku! , i okosnica je svih procesora.

U teoriji, ova je operacija uvijek predvidljiva s RAM-om koji sve upute uzastopce prenosi na CPU za izvršenje. Međutim, stvarni CPU-i su složeniji od ovoga i često obrađuju višestrukih uputa istovremeno. Kako su CPU-i brži, glavno grlo je brzina prijenosa podataka između RAM-a i CPU-a.

Da bi povećali performanse, mnogi CPU će izvršiti izvršavanje izvan narudžbe kad naredba još nije učitana iz RAM-a. Ako se kôd grana ipak, CPU mora najbolje pogoditi koja će grana slijediti, što je poznato i kao predviđanje grana. Procesor može tada napraviti ovaj korak dalje i započeti špekulativno izvršavanje predviđenog koda.

Nakon što se upute koje nedostaju, CPU može odmotati bilo kakve prediktivne ili špekulativne radnje kao da se to nikada nije dogodilo. Međutim, i Meltdown i Spectre koriste ove mehanizme kako bi otkrili osjetljive podatke.

Intelov Meltdown

Meltdown je trenutno sporniji od dva iskorištavanja i utječe samo na Intelove procesore (iako neka izvješća ukazuju da AMD-ovi procesori mogu biti također ranjivi). Kernel je jezgra operacijskog sustava vašeg računala Linux Kernel: Objašnjenje u laikanskim uvjetima Linux Kernel: Objašnjenje u laičkim uvjetima Postoji samo jedna de facto stvar koju Linux distribucije imaju zajedničke: Linux kernel. No iako se o tome često govori, puno ljudi zapravo ne zna što točno čini. i ima potpunu kontrolu nad sustavom. Budući da ima tako sveobuhvatnu kontrolu, pristup jezgri vašeg sustava je ograničen.

Međutim, Intelova implementacija špekulativnog izvršavanja omogućuje pretpostavljeni pristup kernelu prije provođenja provjere pristupa. Kad je provjera dovršena, špekulativni pristup je blokiran, ali ovo je kratko vrijeme dovoljno za otkrivanje podataka preslikanih u kernel. Ti se podaci mogu kretati u rasponu od podataka aplikacije do lozinki i ključeva za šifriranje. Iskorištavanje je primjenjivo na gotovo svaki Intelov procesor u gotovo svim operativnim sustavima, uključujući Linux, macOS, Windows, virtualizacijska okruženja poput VMware-a, pa čak i poslužitelje računalstva u oblaku poput Windows Azure i Amazon Web Services (AWS).

#Meltdown in Action: Dumping memory (GIF verzija) #intelbug #kaiser / cc @ misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc

- Moritz Lipp (@mlqxyz) 4. siječnja 2018

Iskorištavanje je u početku pronašao Googleov Projekt Zero sredinom 2017., a neovisno su izvijestile još dvije istraživačke skupine. Svi su otkrili ranjivost relevantnim programerima i proizvođačima hardvera prije njegove objave. To je značilo da su do trenutka kada je exploit postao javno poznat AWS, Windows, macOS i Linux svi dobili ažuriranja kako bi spriječili ovaj napad.

Prevencija je provođenjem “izolacija tablice stranice kernel” što otežava pristup kernelu. Međutim, to također znači da će postupci biti sporiji i rana izvješća sugeriraju da može doći do smanjenja učinkovitosti za 5 do 30 posto nakon ažuriranja.

Unutar spektra

Većina medijske pažnje usredotočila se na učinke na performanse koji su rezultat krpa Meltdown-a. Međutim, Spectre je vjerovatno više štete od dva podviga.

Spectre ne utječe samo na Intelove procesore - utječe na gotovo svaki procesor Intel-a, AMD-a i ARM-a u svim vrstama uređaja. Tamo gdje Meltdown zahtijeva skitničku aplikaciju za čitanje memorije kernela, Spectre zloupotrebljava špekulativno izvršavanje da bi primorao ostale aplikacije da procure svoje zaštićene podatke. Istraživači su mogli izvesti napad i s izvornim kodom i Javascript-om. Pristup Javascripta znači da se preglednik sandučića može zaobići, što omogućava da se Spectre pokrene izravno iz vašeg preglednika.

Sažetak ranjivosti #Spectre i #Meltdown - https://t.co/wPZDtJ3Ild - #Intel #intelbug #infosec #exploit #vulnerability #spectreattack #meltdownattack pic.twitter.com/SM3t4NjlUt

- nops? (@ 0x0090) 4. siječnja 2018

Ovaj je napad teže povući, ali je i teže zaštititi od njega. Istraživači su čak i iskorištavali Spectre “kako to nije lako popraviti, [i] progonit će nas još dugo vremena.” Softverske zakrpe moći će ublažiti neke varijacije Spectra, ali to je prvenstveno problem povezan sa hardverom. Američki CERT-ov odjel CERT-a Instituta za softverski inženjering (SEI) čak je izdao bilješku o ranjivosti, navodeći da je rješenje za “zamijenite ranjiv hardver hardvera.”

Poslije

Jedva prođe dan, a da se ne otkrije novi sigurnosni propust, programski program ili povreda podataka. Neki su nedvojbeno kritičniji od drugih, a Meltdown i Spectre spadaju u tu kategoriju. Utjecaj ovih podviga je široko rasprostranjen, ali vjerojatnost da ćemo doživjeti jedan od tih napada prilično je udaljena. To je posebno istinito jer nitko nije uspio pronaći dokaze da su ih koristili i prije.

Ono što je učinilo ova dva podviga tako široko prijavljivanima je odgovor proizvođača na njih - posebno Intel. Dok su Microsoft, Amazon i Linux zajednica bespoštedno stvarali zakrpe za ublažavanje eksplozija, Intel je krenuo u obranu.

Novi logo za @intel: "Prodajmo svu našu zalihu prije nego što je kritični nedostatak dizajna objavljen." #intelbug #InsiderTradinghttps: //t.co/DaNX5hIqLw pic.twitter.com/oLLs5qusGg

- Randy Olson (@randal_olson) 4. siječnja 2018

Njihova početna izjava kao odgovor na Meltdown i Spectre umanjila je njihovu ozbiljnost i pokušala kompaniju osloboditi svake odgovornosti. Na ire mnogih, rekli su “eksploati nemaju potencijal za oštećenje, izmjenu ili brisanje podataka” kao da sposobnost čitanja osjetljivih podataka nije od bilo kakve važnosti. Nakon značajnog kršenja podataka, Equifax je zauzeo sličan položaj u obrani slike. To je rezultiralo time da su se oni pojavili pred Kongresom.

Intel je slično kažnjen zbog njihovog pristupa, jer su im dionice pale za 3,5 posto. Intelov direktor, Brian Krzanich, možda je uzeo još jedan list iz Equifaxove knjige. Navodno je prodao Intelove zalihe u vrijednosti od 25 milijuna dolara nakon što je u studenom 2017. saznao za podvige.

Reakcije na eksploatacije i otapanje

https://t.co/GWa0gUXvCE pic.twitter.com/lj4ndjLSC0- CommitStrip (@CommitStrip) 4. siječnja 2018

Većina pozornosti bila je usmjerena na Intel, ali i drugi proizvođači čipova izjavili su se o svojim pozicijama. AMD tvrdi da na njihove procesore ne utječe nijedan eksploatacija. U međuvremenu, ARM je koristio mješoviti pristup, sugerirajući da većina njihovih procesora nije pogođena, ali je ponudio detaljan popis onih koji su.

Puno Ado o ničemu?

Ako bi zlonamjerne strane otkrile da se ovi podvizi koristi, šteta bi bila velika. Srećom, baš kao i Heartbleed prije, ovi potencijalno opasni napadi nisu primijećeni u divljini. Oni također zahtijevaju da na vaše računalo bude instaliran zlonamjerni softver kako bi se izvršili napadi. Dakle, osim ako imate vrlo specifičan splet okolnosti, vi kao kućni korisnik vjerojatno nećete utjecati. Međutim, ne vrijedi riskirati.

Budući da dobavljači, proizvođači i programeri guraju ažuriranja za ublažavanje eksplozija, trebali biste ih instalirati. Ne bi škodilo održavanju dobre cyber higijene. Poboljšajte svoju cyber higijenu u 5 jednostavnih koraka Poboljšajte svoju cyber higijenu u 5 jednostavnih koraka U digitalnom svijetu, "cyber higijena" je važna koliko i stvarna osobna higijena. Potrebne su redovne provjere sustava, zajedno s novim, sigurnijim mrežnim navikama. Ali kako možete izvršiti te promjene? ili.

Dugujemo zahvalni duh nepozvanim junacima Spectre i Meltdown-a: tisućama inženjera koji su proveli praznike radeći na zakrpama OS-a, zakrpama preglednika, uvođenjem oblaka i još mnogo toga. Hvala vam.

- Lee Holmes (@Lee_Holmes) 4. siječnja 2018

Davatelji oblaka su najranjiviji za napad jer je potencijalna isplata daleko veća. S toliko podataka pohranjenih u oblaku, napadači imaju poticaj za pokušaj tih iskorištavanja na oblačnim poslužiteljima. To je pozitivan znak da su neki od glavnih pružatelja usluga već izdali zakrpe.

Međutim, čini se da se pitate koliko je zapravo računalstvo u oblaku. Iako je Intelov odgovor na iskorištavanja razočaravajući, složenost zakrpa i brzina kojom su ih ugradili više dobavljača pohvalni su i uvjerljivi..

Brine li vas Meltdown i Spectre? Mislite li da je kompromis između brzine i sigurnosti prihvatljiv? Što mislite, tko je odgovoran za popravke? Javite nam se u komentarima!