Harry James

0

4110

1168

Zlonamjerni softver dolazi u svim oblicima i veličinama. Nadalje, tijekom godina značajno je porasla sofisticiranost zlonamjernog softvera. Napadači shvaćaju da pokušaj uklapanja svakog aspekta njihovog zlonamjernog paketa u jedan teret nije uvijek najučinkovitiji način.

S vremenom je zlonamjerni softver postao modularan. Odnosno, neke inačice zlonamjernog softvera mogu koristiti različite module za izmjenu načina na koji utječu na ciljni sustav. Dakle, što je modularni zlonamjerni softver i kako to radi?

Što je modularni zlonamjerni softver?

Modularni zlonamjerni softver napredna je prijetnja koja napada sustav u različitim fazama. Umjesto da eksplodiraju kroz ulazna vrata, modularni zlonamjerni softver koristi suptilniji pristup.

To je moguće samo tako da prvo instalirate osnovne komponente. Zatim, umjesto da izaziva fanfare i upozori korisnike na njegovu prisutnost, prvi modul izviđa sigurnost sustava i mreže; tko je glavni, koje se zaštitne zaštite pokreću, gdje zlonamjerni softver može pronaći ranjivosti, koji eksploati imaju najbolje šanse za uspjeh i tako dalje.

Nakon uspješnog pronalaženja lokalnog okruženja, modul za zlonamjerni softver prve faze može uputiti dom svom poslužitelju za upravljanje i upravljanje (C2). C2 tada može poslati daljnje upute zajedno s dodatnim modulima zlonamjernog softvera kako bi iskoristili prednost u specifičnom okruženju u kojem zlonamjerni softver djeluje.

Modularni zlonamjerni softver ima nekoliko prednosti u usporedbi sa zlonamjernim softverom koji sve svoje funkcije spakira u jedan korisni teret.

- Autor zlonamjernog softvera može brzo promijeniti potpis zlonamjernog softvera kako bi izbjegao antivirusne i druge sigurnosne programe.

- Modularni zlonamjerni softver omogućava široku funkcionalnost u različitim okruženjima. Na taj način, autori mogu reagirati na određene ciljeve ili alternativno odrediti specifične module za upotrebu u određenim okruženjima.

- Početni moduli su sitni i nešto ih je lakše zakinuti.

- Kombinacijom više modula zlonamjernog softvera istraživači sigurnosti nagađaju što će sljedeće doći.

Modularni zlonamjerni softver nije nova prijetnja. Programeri zlonamjernog softvera duže vrijeme učinkovito koriste modularne programe zlonamjernog softvera. Razlika je u tome što istraživači sigurnosti susreću više modularnog zlonamjernog softvera u širem rasponu situacija. Istraživači su također uočili ogroman Necurs-ov botnet (zloglasan za distribuciju varijanti Dridex i Locky ransomware) koji distribuira modularne korisne nosivosti. (Što je bonetnet? Što je Botnet i je li vaše računalo jedan od dijelova? Što je Botnet i je li vaše računalo jedan od dijelova? Boneti su glavni izvor zlonamjernog softvera, ransomwarea, neželjene pošte i drugo. Ali što je botnet? Kako nastaju? Tko ih kontrolira? I kako ih možemo zaustaviti?)

Primjeri modularnog zlonamjernog softvera

Evo nekoliko vrlo zanimljivih primjera modularnih zlonamjernih softvera. Evo nekoliko za razmatranje.

VPNFilter

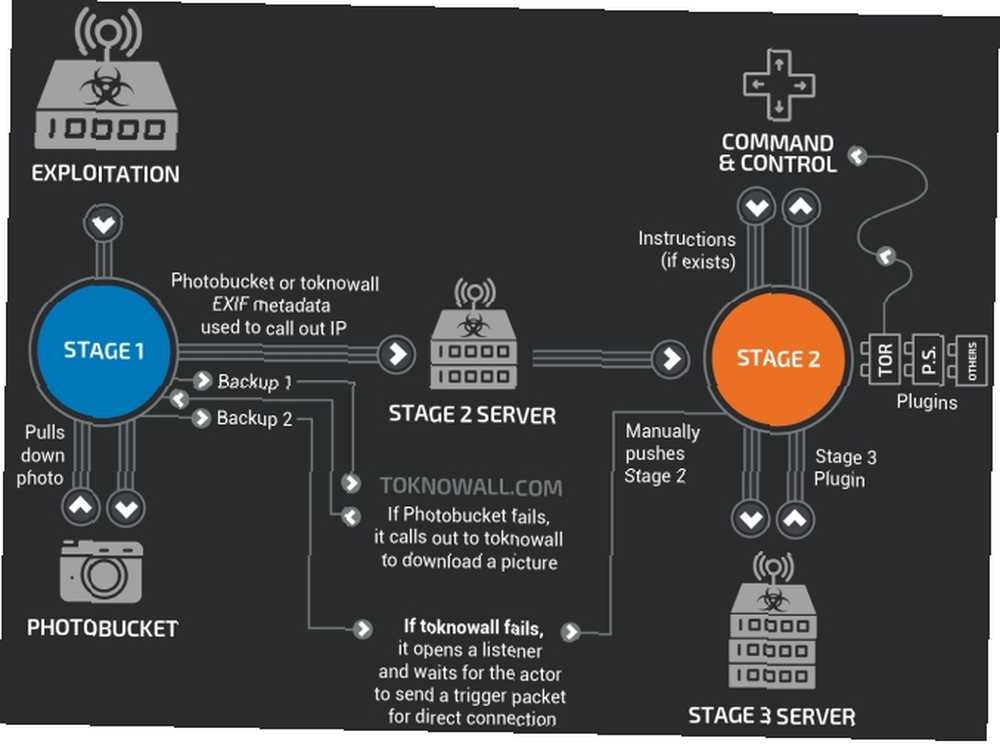

VPNFilter je nedavna inačica zlonamjernog softvera koji napada usmjerivače i uređaje Internet of Things (IoT). Zlonamjerni softver djeluje u tri faze.

Zlonamjerni softver u prvoj fazi kontaktira naredbeni i upravljački poslužitelj radi preuzimanja modula faze dva. Modul druge faze prikuplja podatke, izvršava naredbe i može ometati upravljanje uređajem (uključujući mogućnost da “cigla” usmjerivač, IoT ili NAS uređaj). Druga faza također može preuzeti module treće faze, koji djeluju poput dodataka za drugu fazu. Tri modula faze uključuju snajper za paket za SCADA promet, modul za ubrizgavanje paketa i modul koji omogućava zlonamjernom softveru faze 2 da komunicira putem Tor mreže.

Možete saznati više o VPNFilteru, odakle dolazi i kako to uočiti ovdje.

T9000

Sigurnosni istraživači Palo Alto Networks otkrili su zlonamjerni softver T9000 (nema veze s Terminatorom ili Skynetom ... ili je ?!).

T9000 je alat za obavještavanje i prikupljanje podataka. Jednom instaliran, T9000 pušta napadača “snimajte šifrirane podatke, uzimajte snimke zaslona određenih aplikacija i posebno ciljajte Skype korisnike,” kao i datoteke proizvoda Microsoft Office. T9000 dolazi s različitim modulima dizajniranima za izbjegavanje do 24 različita sigurnosna proizvoda, mijenjajući njegov postupak instalacije da ostane ispod radara.

DanaBot

DanaBot je trojanski bankarski trojanac s različitim dodacima koje autor koristi kako bi proširio svoju funkcionalnost. (Kako se brzo i učinkovito nositi s trojanskim računalima s udaljenim pristupom. Kako se jednostavno i učinkovito nositi s trojanskim računalima s udaljenim pristupom? Kako jednostavno i učinkovito nositi se s trojanima s udaljenim pristupom? lako se možete riješiti slijedeći ove jednostavne korake.) Na primjer, u svibnju 2018. DanaBot je primijećen u nizu napada na australijske banke. Tada su istraživači otkrili dodatak za njuškanje paketa i ubrizgavanje paketa, VNC dodatak za daljinsko gledanje, dodatak za skupljanje podataka i dodatak Tor koji omogućava sigurnu komunikaciju.

“DanaBot je trojanski bankar, što znači da je nužno geo-ciljano do određene mjere,” čita unos bloga Proofpoint DanaBot. “Međutim, kao što smo vidjeli u američkoj kampanji, prihvaćanje aktera velikog broja aktera sugerira aktivni razvoj, zemljopisnu ekspanziju i trajnu zainteresiranost aktera za zlonamjerni softver. Sam zlonamjerni softver sadrži brojne značajke za analizu, kao i ažurirane module za krađu i daljinsko upravljanje, čime se dodatno povećava njegova atraktivnost i korisnost za aktere prijetnji.”

Marap, AdvisorsBot i CobInt

Tri modularne inačice zlonamjernog softvera kombiniram u jedan odjeljak dok su fenomenalni sigurnosni istraživači iz Proofpoint otkrili sve tri. Modularne inačice zlonamjernog softvera imaju sličnosti, ali imaju različitu upotrebu. Nadalje, CobInt je dio kampanje za Cobalt Group, zločinačku organizaciju koja je povezana s dugim popisom bankarskih i financijskih cyber kriminala..

Marap i AdvisorsBot obojica su uočeni kako pregledaju ciljne sustave za obranu i mapiranje mreže i treba li zlonamjerni softver preuzeti cijeli korisni teret. Ako je ciljni sustav od dovoljnog interesa (npr. Ima vrijednost), zlonamjerni softver poziva na drugu fazu napada.

Kao i druge modularne inačice zlonamjernog softvera, Marap, AdvisorsBot i CobInt slijede tijek u tri koraka. Prva faza je obično e-pošta s zaraženom privitkom koja nosi početni rad. Ako se eksploatacija izvrši, zlonamjerni softver odmah zahtijeva drugu fazu. Druga faza nosi izviđački modul koji procjenjuje mjere sigurnosti i mrežni pejzaž ciljnog sustava. Ako zlonamjerni softver smatra da je sve prikladno, preuzima se treći i posljednji modul, uključujući glavni korisni teret.

Anailna analiza dokaza:

- Marap

- AdvisorBot (i PoshAdvisor)

- Čobin

zločin

Mayhem je nešto starija varijanta modularnog zlonamjernog softvera, a prvi put je izašao na tržište 2014. godine. Međutim, Mayhem ostaje sjajan primjer modularnog zlonamjernog softvera. Zlonamjerni softver, koji su otkrili sigurnosni istraživači na Yandexu, cilja Linux i Unix web poslužitelje. Instalira se putem zlonamjerne PHP skripte.

Jednom instaliran, skripta može pozvati na nekoliko dodataka koji određuju krajnju upotrebu zlonamjernog softvera.

Dodaci uključuju globe force cracker koji cilja FTP, WordPress i Joomla račune, web pretraživač za traženje drugih ranjivih poslužitelja i alat koji iskorištava Heartbleed OpenSLL ranjivost.

DiamondFox

Naša konačna modularna inačica zlonamjernog softvera također je jedna od najpotpunijih. To je ujedno i jedan od najvažnijih koji zabrinjava, i to iz nekoliko razloga.

Prvi razlog: DiamondFox je modularni botnet koji se prodaje na raznim podzemnim forumima. Potencijalni cyber-kriminalci mogu kupiti DiamondFox modularni botnet paket kako bi stekli pristup širokom rasponu naprednih mogućnosti napada. Alat se redovno ažurira i, kao i sve dobre mrežne usluge, ima personaliziranu korisničku podršku. (Čak ima i dnevnik promjena!)

Drugi razlog: DiamondFox modularni botnet dolazi s nizom dodataka. One se uključuju i isključuju putem nadzorne ploče koja ne bi bila na mjestu kao pametna kućna aplikacija. Dodaci uključuju prilagođene alate za špijunažu, alate za krađu vjerodajnica, DDoS alate, keyloggere, mape za neželjenu poštu, pa čak i RAM strugač.

Upozorenje: sljedeći videozapis sadrži glazbu u kojoj možete uživati ili ne smijete uživati.

Kako zaustaviti napad modularnog zlonamjernog softvera

U ovom trenutku nijedan poseban alat ne štiti od određene modularne varijante zlonamjernog softvera. Također, neke modularne inačice zlonamjernog softvera imaju ograničen geografski opseg. Na primjer, Marap, AdvisorsBot i CobInt nalaze se prvenstveno u Rusiji i zemljama ZND.

U skladu s tim, istraživači Proofpoint-a istaknuli su da će, unatoč trenutnim geografskim ograničenjima, ako drugi kriminalci vide tako uspostavljenu zločinačku organizaciju koja koristi modularni zlonamjerni softver, drugi sigurno slijediti to.

Važna je svjesnost o tome kako modularni zlonamjerni softver stiže u vaš sustav. Većina koristi priložene privitke e-pošte, koji obično sadrže Microsoft Office dokument sa zlonamjernom VBA skriptu. Napadači koriste ovu metodu jer je lako slati zaražene e-poruke milijunima potencijalnih ciljeva. Nadalje, početni podvig je maleni i lako se prikriva kao Office datoteka.

Kao i uvijek, obavezno ažurirajte svoj sustav i razmislite o ulaganju u Malwarebytes Premium - isplati se 5 razloga za nadogradnju na Malwarebytes Premium: Da, vrijedi 5 razloga za nadogradnju na Malwarebytes Premium: Da, vrijedi to dok besplatna verzija Malwarebytesa je sjajna, a premijska verzija ima gomilu korisnih i vrijednih značajki. !