Mark Lucas

1

4688

526

Kad čujete “kršenje sigurnosti,” što nam pada na pamet? Zlonamjerni haker koji je sjedio ispred ekrana sa Matriks digitalni tekst struje prema dolje? Ili tinejdžerka koja živi u podrumu i koja već tri tjedna nije vidjela dnevnu svjetlost? Što je s moćnim superračunalom koji pokušava hakirati cijeli svijet?

Realnost je da se sve te situacije mogu spustiti na jedan jednostavan vid: poniznu - ali vitalnu - lozinku. Ako netko ima vašu lozinku, u biti je igra završena. Ako je zaporka prekratka ili je lako pogodite, igra je gotova. A kad dođe do kršenja sigurnosti, možete pogoditi što zlikovci traže na mračnoj mreži. Tako je. Tvoja lozinka.

Postoji sedam uobičajenih taktika koje se koriste za hakiranje lozinki. Pogledajmo.

1. Rječnik

Prvo se u uobičajenom vodiču za taktiku hakiranja rječnika napada. Zašto se naziva napadom na rječnik? Jer automatski pokušava svaku riječ definirati “rječnik” protiv lozinke. Rječnik nije strogo onaj koji ste koristili u školi.

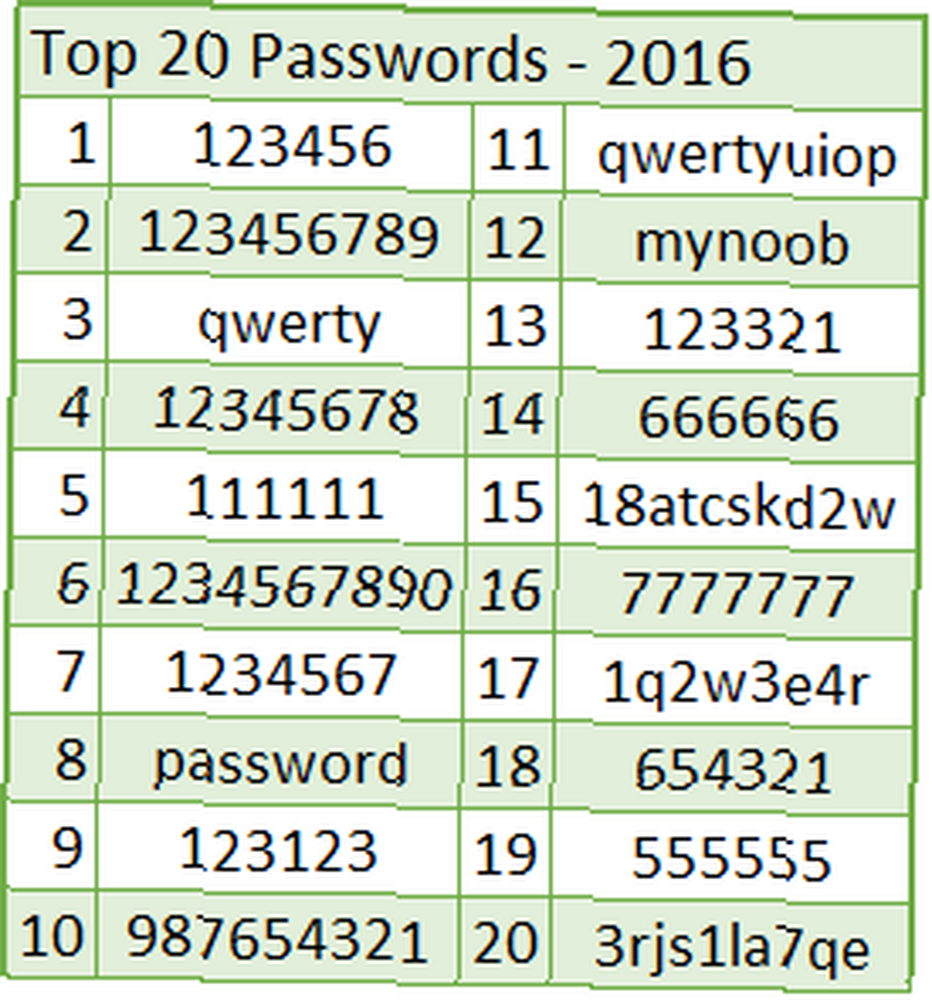

Ne. Ovaj rječnik je zapravo mala datoteka koja će sadržavati i najčešće korištene kombinacije zaporki. To uključuje 123456, qwerty, lozinku, mynoob, princezu, bejzbol i klasik svih vremena, hunter2.

Pros: brzo, obično će se otključati neki strašno zaštićeni računi.

Cons: čak i malo jače lozinke ostat će sigurne.

Budite sigurni do: koristite snažnu zaporku za jednokratnu upotrebu za svaki račun zajedno sa aplikacijom za upravljanje lozinkom. (Ovo će vas također zaštititi od raspršivanja lozinke.) Upravitelj lozinki omogućuje vam spremanje ostalih lozinki u skladište. Zatim možete upotrijebiti jednu, smiješno jaku lozinku za svako web mjesto. Pogledajte naš pregled Google upravitelja lozinki Google upravitelj lozinki: 7 stvari koje morate znati Google upravitelj lozinki: 7 stvari koje morate znati Tražite upravitelja lozinki? Evo zašto biste trebali to jednostavno i oslanjati se na upravitelja lozinki Google Chrome. započeti s tim.

2. Brute Force

Dalje, smatramo napadom grube sile, pri čemu napadač iskušava svaku moguću kombinaciju znakova. Pokušane lozinke podudarat će se sa specifikacijama za pravila složenosti, npr. uključujući jednu malu, malu, malu slova Pi, narudžbu pice i tako dalje.

Napad grubom snagom će također isprobati najčešće korištene alfanumeričke kombinacije znakova. Oni uključuju prethodno navedene lozinke, kao i 1q2w3e4r5t, zxcvbnm i qwertyuiop.

Pros: teoretski će provaliti lozinku pokušavajući svaku kombinaciju.

Cons: ovisno o duljini lozinke i poteškoćama, moglo bi trajati izuzetno dugo. Bacite nekoliko varijabli poput $, &, , ili], a zadatak postaje izuzetno težak.

Budite sigurni do: uvijek koristite promjenjivu kombinaciju znakova, a gdje je to moguće, unesite dodatne simbole kako biste povećali složenost. 6 Savjeti za stvaranje neraskidive lozinke kojih se možete sjetiti 6 savjeta za stvaranje neraskidive lozinke koje se možete sjetiti Ako vaše lozinke nisu jedinstvene i neraskidive, možda biste mogli i otvorite ulazna vrata i pozovite pljačkaše na ručak. .

3. krađe identiteta

Ovo nije strogo “pijuk,” ali pad plijena pokušaju krađe identiteta ili pokušaj krađe identiteta obično završi loše. Opće lažne poruke e-pošte koje milijarde šalju svim korisnicima interneta širom svijeta.

E-adresa s krađu identiteta općenito radi ovako:

- Ciljani korisnik dobiva lažnu e-poštu za koju se pretpostavlja da dolazi od velike organizacije ili tvrtke

- Spoofed email zahtijeva neposrednu pažnju i sadrži vezu do web stranice

- Link na web mjesto zapravo povezuje na lažni portal za prijavu, podsmijeh do izgleda da je potpuno isti kao i legitimna web lokacija

- Ništa sumnjivi ciljni korisnik unosi svoje vjerodajnice za prijavu i preusmjerava ih ili mu se kaže da pokuša ponovo

- Korisničke vjerodajnice se ukradu, prodaju ili upotrebljavaju na štetan način (ili oboje!).

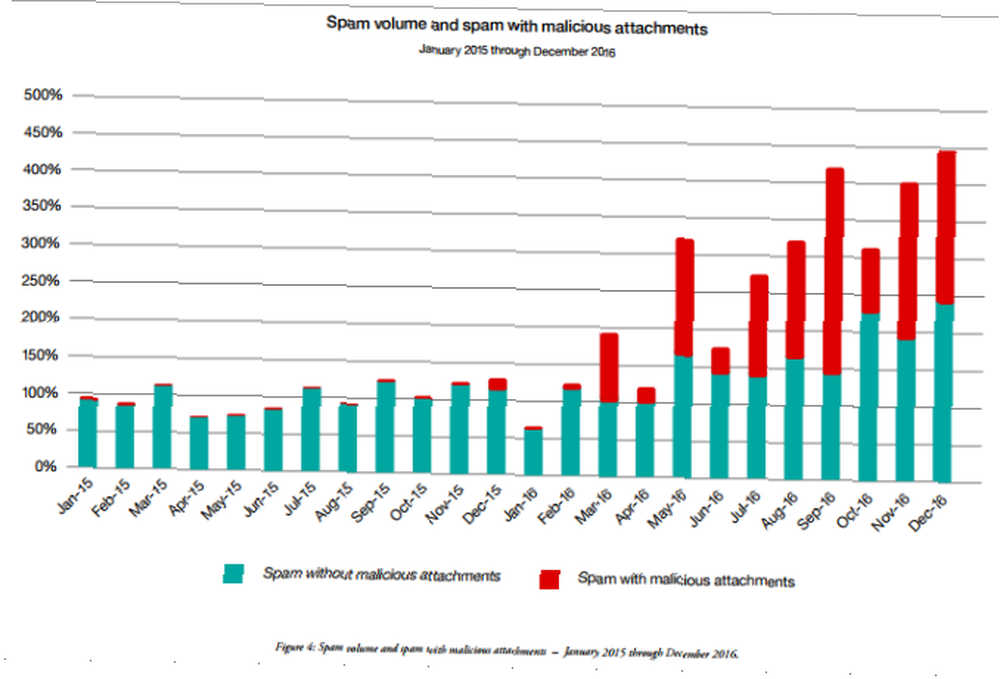

Unatoč nekim ekstremno velikim botnetima koji su nestali izvan mreže tijekom 2016., distribucija neželjene pošte do kraja godine se povećala četverostruko [IBM X-Force PDF, Registracija]. Nadalje, zlonamjerni privitci povećavali su se neusporedivom brzinom, kao na donjoj slici.

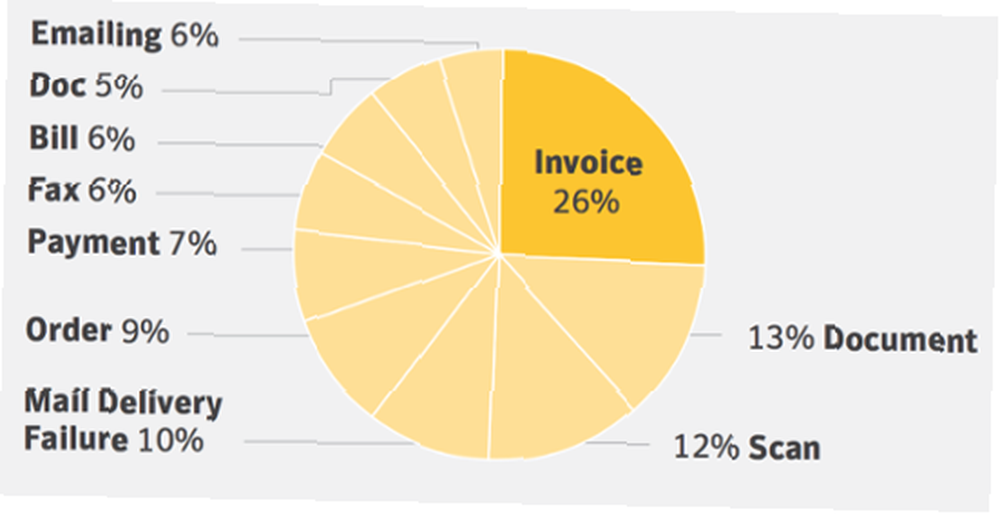

I prema izvještaju Symantec 2017 Internet Threat Report, lažne fakture su mamac # 1 za krađu identiteta.

Pros: korisnik doslovno predaje svoje podatke za prijavu, uključujući i lozinku. Relativno visoka stopa učestalosti, lako prilagođena specifičnim uslugama (Apple ID-ovi su cilj # 1).

Cons: neželjene e-poruke lako se filtriraju, a domene neželjene pošte na crnoj su listi.

Budite sigurni do: opisali smo kako uočiti lažnu e-poštu Kako uočiti lažnu phishing e-poštu Kako uočiti lažnu e-poštu phishing Catching phishing e-pošte je težak! Prijevare predstavljaju kao PayPal ili Amazon, pokušavajući ukrasti zaporku i podatke o kreditnim karticama, ukoliko je njihova obmana gotovo savršena. Pokazujemo vam kako uočiti prevaru. , Nadalje, povećajte filtar neželjene pošte na njegovu najvišu postavku ili, što je još bolje, koristite proaktivni popis dopuštenih. Pomoću provjere veze utvrdite 7 brzih web mjesta koja omogućuju provjeru je li veza sigurna. 7 brzi web stranice koje omogućuju provjeru je li veza sigurna prije klika na vezu koristite ove provjere veza da biste provjerili ne vodi li zlonamjerni softver ili druge sigurnosne prijetnje. ako je veza e-pošte zakonita prije klika.

4. Socijalni inženjering

Socijalni inženjering pomalo je sličan lažnom predstavljanju u stvarnom svijetu, daleko od ekrana. Pročitajte moj kratki, osnovni primjer u nastavku (a evo još nekoliko na koje treba paziti kako se zaštititi od ovih 8 napada socijalnog inženjeringa kako se zaštititi od ovih 8 napada socijalnog inženjeringa koje bi tehnike društvenog inženjeringa koristio haker i kako biste zaštitili sami od njih? Pogledajmo neke od najčešćih metoda napada.).

Temeljni dio svake sigurnosne revizije je određivanje onoga što čitava radna snaga razumije. U tom će slučaju zaštitarska tvrtka telefonirati tvrtki koju revidiraju. “napadač” poručuje osobi na telefonu da je novi tim za podršku uredu i potrebna im je najnovija lozinka za nešto određeno. Nezaobilazna osoba može predati ključeve kraljevstva bez stanke za razmišljanje.

Zastrašujuće je koliko često se to zapravo radi. Socijalni inženjering postoji stoljećima. Dupliranje s ciljem ulaska u sigurno područje uobičajena je metoda napada i ona koja se samo brani obrazovanjem. To je zato što napad neće uvijek izravno tražiti lozinku. To bi mogao biti lažni vodoinstalater ili električar koji traži ulazak u sigurnu zgradu i tako dalje.

Pros: kvalificirani socijalni inženjeri mogu izvući informacije visoke vrijednosti iz različitih ciljeva. Može se primijeniti protiv gotovo bilo koga, bilo gdje. Izuzetno skromno.

Cons: neuspjeh može pobuditi sumnju u nadolazeći napad, neizvjesnost je li ispravna informacija pribavljena.

Budite sigurni do: ovo je lukav. Uspješan napad socijalnog inženjeringa završit će se kad shvatite da nešto nije u redu. Obrazovanje i sigurnosna svijest temeljna su taktika ublažavanja. Izbjegavajte postavljanje osobnih podataka koji bi se kasnije mogli upotrijebiti protiv vas.

5. Rainbow tablica

Dugasta tablica obično je napad izvanmrežne lozinke. Na primjer, napadač je stekao popis korisničkih imena i zaporki, ali su šifrirani. Šifrirana lozinka je ushićena Svaka sigurna web stranica čini li to svojom lozinkom Svaka sigurna web stranica čini li to svojom lozinkom Jeste li se ikad zapitali kako web stranice čuvaju vašu lozinku od kršenja podataka? , To znači da izgleda potpuno drugačije od izvorne lozinke. Na primjer, zaporka je (nadamo se ne!) Logmein. Poznati hash MD5 za ovu lozinku je “8f4047e3233b39e4444e1aef240e80aa.”

Gibberish vama i meni. Međutim, u određenim slučajevima napadač će pokrenuti popis zaporki u otvorenom tekstu kroz algoritam hashinga, uspoređujući rezultate s datotekom šifrirane lozinke. U drugim slučajevima, algoritam enkripcije je ranjiv, a većina lozinki je već probijena, poput MD5 (otuda znamo za koji hash “logmein.”

Ovdje stol od duge zaista dolazi na svoje. Umjesto da obrađuje stotine tisuća potencijalnih lozinki i uspoređuje njihove rezultirajuće hash-ove, tablica duga je ogroman skup unaprijed izračunatih algoritmih specifičnih hash vrijednosti. Upotreba tablice s dugom drastično smanjuje vrijeme potrebno da se probije hashed lozinka - ali to nije savršeno. Hakeri mogu kupiti unaprijed ispunjene duge stolove ispunjene milijunima potencijalnih kombinacija.

Pros: može ispucati veliku količinu teških lozinki za kratko vrijeme, omogućuje hakeru puno snage u određenim sigurnosnim scenarijima.

Cons: potrebna je ogromna količina prostora za spremanje ogromnog (ponekad terabajtnog) dugin stola. Također, napadači su ograničeni na vrijednosti sadržane u tablici (u suprotnom moraju dodati još jednu cijelu tablicu).

Budite sigurni do: ovo je lukav. Rainbow stolovi nude širok spektar napadačkih potencijala. Izbjegavajte web mjesta koja kao algoritam provjere lozinke koriste SHA1 ili MD5. Izbjegavajte bilo koju web lokaciju koja vas ograničava na kratke lozinke ili ograničava znakove koje možete koristiti. Uvijek koristite složenu lozinku.

Pitate se kako znati je li web mjesto zapravo pohranjuje lozinke u otvorenom tekstu Kako reći ako web mjesto pohranjuje lozinke kao otvoreni tekst (i što učiniti) Kako znati ako web mjesto pohranjuje lozinke kao otvoreni tekst (i što učiniti) kad šaljete lozinku na web mjestu, to se ne radi uvijek na sigurno. Evo što biste trebali znati o zaporkama u otvorenom tekstu. ? Pogledajte ovaj vodič kako biste saznali.

6. Zlonamjerni softver / Keylogger

Još jedan siguran način gubitka vjerodajnica za prijavu je promašaj zlonamjernog softvera. Zlonamjerni softver postoji posvuda, s potencijalom da napravi veliku štetu. Ako varijanta zlonamjernog softvera sadrži keylogger, mogli biste je pronaći svi Vaši računi ugroženi.

Kreditna slika: welcomeia / Depositphotos

Kreditna slika: welcomeia / Depositphotos

Alternativno, zlonamjerni softver može posebno ciljati privatne podatke ili uvesti trojanski udaljeni pristup kako bi ukrao vaše vjerodajnice.

Pros: tisuće inačica zlonamjernog softvera, neke prilagodljive, uz nekoliko jednostavnih načina isporuke. Dobre šanse da će se veliki broj ciljeva pokoriti barem jednoj varijanti. Neprimijećen, omogućava daljnje prikupljanje privatnih podataka i vjerodajnica za prijavu.

Cons: vjerojatnost da zlonamjerni softver neće raditi ili je pod karantinom prije pristupa podacima, ne jamči da su podaci korisni

Budite sigurni do: instaliranje i redovito ažuriranje vašeg antivirusnog i antimalware softvera. Pažljivo razmotrite izvore za preuzimanje. Ne klikom kroz instalacijske pakete koji sadrže paketni softver i još mnogo toga. Skrenite dalje od gadnih mjesta (znam, lakše je reći nego učiniti). Upotrijebite alate za blokiranje skripte za zaustavljanje zlonamjernih skripti.

7. Spidering

Spidering veze u napadu rječnika smo prethodno pokrivali. Ako haker cilja određenu instituciju ili tvrtku, možda će pokušati niz lozinki koje se odnose na sam posao. Hakeri su mogli pročitati i usporediti niz srodnih pojmova - ili koristiti pauka za pretraživanje kako bi obavio posao za njih.

Možda ste čuli taj izraz “pauk” prije. Ovi pauci za pretraživanje vrlo su slični onima koji puze internetom i indeksiraju sadržaj za tražilice. Prilagođeni popis riječi koristi se zatim protiv korisničkih računa u nadi da će pronaći podudaranje.

Pros: mogu potencijalno otključati račune za visokorangirane pojedince u organizaciji. Relativno je lako sastaviti, a dodatnu dimenziju daje napadu na rječnik.

Cons: moglo bi završiti besplodno ako je sigurnost organizacijske mreže dobro podešena.

Budite sigurni do: opet, koristite samo snažne lozinke za jednokratnu upotrebu koja se sastoje od slučajnih nizova - ništa se ne odnosi na vašu osobu, posao, organizaciju i tako dalje.

Snažna, jedinstvena, za jednokratnu upotrebu

Pa kako zaustaviti hakera koji vam krade lozinku? Stvarno kratak odgovor je taj uistinu ne možete biti 100% sigurni. Alati koje hakeri koriste za krađu vaših podataka stalno se mijenjaju, poput upotrebe dampinga vjerodajnica. Što je damping vjerodajnica? Zaštitite se pomoću ova četiri savjeta Što je vjerodajno damping? Zaštitite se pomoću ova četiri savjeta Hakeri imaju novo oružje: bacanje vjerodajnica. Što je? Kako možete izbjeći da vam računi budu ugroženi? , Ali ti limenka ublažiti izloženost ranjivosti.

Jedno je sigurno: upotreba snažnih, jedinstvenih lozinki za jednokratnu upotrebu nikada nikome ne škodi - i ima definitivno pomogao, u više navrata.

Naučite kako biti haker Naučite kako hakirati s 6 web stranica i vodiča s hakerom Naučite kako hakirati 6 web stranica i vodiča s hakerom Šest hakerskih web stranica u ovom članku može vam pomoći naučiti kako hakirati. Naš članak objašnjava koje su web lokacije najbolje i zašto. također može biti dobar način da shvatite kako hakeri rade i omogućit će vam da se zaštitite!

Kreditna slika: SergeyNivens / Depositphotos