Gabriel Brooks

0

2702

39

Android telefoni i desktop stolna računala i serveri Linux dijele zajedničko porijeklo. Sve se temelje na zajedničkom kernelu i dijele zajedničke uslužne programe i komponente. Kad god se na tim područjima utvrdi sigurnosna ranjivost, zaraza je ogromna, a stotine milijuna računala i mobilnih uređaja neizbježno će utjecati.

Nedavno otkrivena ranjivost (CVE-2016-0728) u Linuxu kernelu je zadivljujući primjer toga. Iskorištava nedostatak u OS ključu i omogućit će bilo kojem neprivilegiranom napadaču ili korisniku pristup korijenom pristupu dotičnom sustavu. Evo kako to radi i na što morate biti oprezni.

Razumijevanje ove ranjivosti

Tu ranjivost otkrila je Perception Point - glavna konzultantska tvrtka za informacijsku sigurnost temeljena na Tel Avivu. Propust je prvi put predstavljen prije otprilike tri godine, izdanjem Linux kernela Linux Kernel: Objašnjenje u laičkim uvjetima Linux Kernel: Objašnjenje u laičkim uvjetima Postoji samo jedna de facto stvar koju Linux distribucije imaju zajedničkog: Linux kernel. No iako se o tome često govori, puno ljudi zapravo ne zna što točno čini. inačica 3.8. Perception Point procjenjuje da je oko dvije trećine Android uređaja i nepoznata količina Linux-ovih stolnih računala i poslužitelja (vjerojatno u desecima milijuna).

Kao što je ranije spomenuto, ova se mana nalazi u ključu OS-a. Ovo je komponenta koja se koristi u Linuxu koja omogućuje vozačima da predmemoriraju sigurnosne podatke, poput šifriranih ključeva i žetona provjere autentičnosti. Po dizajnu, podaci u ključu OS-a ne bi trebali biti dostupni drugim aplikacijama.

Sam eksploatacija iskorištava nedostatak u načinu upravljanja memorijom u OS ključu. Izvršavajući prekrivanje međuspremnika, napadači mogu pokrenuti operativni sustav da izvodi neki proizvoljni kôd ljuske, koji bi bio izveden kao root.

Očekuje se da će većina Linux distribucija popravke izdati do početka sljedećeg tjedna. Ali ako imate moderan Intelov procesor (Broadwell ili noviji), trebali bi biti omogućeni SMAP (prevencija pristupa nadzornom načinu rada) i SMEP (prevencija izvršavanja nadzora) i ograničit će štetu koju ta ranjivost može nanijeti..

U međuvremenu, ako ste na Androidu, SELinux bi također trebao napraviti trik. Vrijedi naglasiti da je Google žestoko umanjio rizike koje predstavlja ova ranjivost. U izjavi su naveli da su svi uređaji koji pokreću Android 5.0 Lollipop i novije verzije zaštićeni SELinuxom, a većina starijih uređaja (koji imaju Android 4.4 KitKat i novije verzije) ne sadrže ranjivi kod koji je uveden u verziji 3.8 Linux Kernel-a..

Androidov sigurnosni tim također se požalio da nisu dobili obavijest o izdavanju zakrpe. U osnovi, oni su rekli da točka percepcije nije odgovorno otkrila Potpuno ili odgovorno otkrivanje: Kako se ranjivosti sigurnosti otkrivaju potpunim ili odgovornim otkrivanjem: Kako se ranjivosti sigurnosti otkrivaju Sigurnosne ranjivosti u popularnim softverskim paketima stalno se otkrivaju, ali kako su one prijavljen programerima i kako hakeri uče o ranjivostima koje mogu iskoristiti? .

U suštini, ne kažu da nema problema, već da utječe na mnogo manji udio Android uređaja kao što je ranije tvrdio Perception Point. Unatoč tome, izdaju ispravku, koja bi nakon puštanja u promet trebala zatvoriti ovu rastuću ranjivost jednom zauvijek.

Provjera svoje privilegije

Jedan od najvažnijih principa računalne sigurnosti može se sažeti ukratko kao: ne bi svi korisnici trebali biti u mogućnosti raditi sve stvari u svakom trenutku.

Ako se korisnik neprestano prijavljivao kao root ili administrator, bilo bi znatno lakše da dio komada zlonamjernog softvera ili udaljeni napadač nanese značajnu štetu. Iz tog razloga većina korisnika i aplikacija postoji u ograničenom načinu rada s ograničenim dozvolama. Kad žele učiniti nešto što bi moglo rezultirati oštećenjem računala - poput instaliranja novog programa ili promjene važne konfiguracijske datoteke - prvo moraju povećati svoje privilegije. Ovaj je koncept univerzalan i može se naći u gotovo svakom operativnom sustavu.

Pretpostavimo da je netko prijavljen na Linux ili Mac računalo s administratorskim računom, pa želi urediti svoje hostove Kako urediti Mac OS X datoteku hostova (i zašto to možda želite) Kako urediti Mac OS X datoteku hosta (i Zašto to možda želite) Datoteka host koristi vaše računalo za mapiranje imena hostova u IP adrese. Dodavanjem ili uklanjanjem redaka u datoteku hostova možete promijeniti mjesto na kojemu će određene domene usmjeravati kada im pristupite ... datoteku da biste ponovno promijenili naziv hosta na lokalnu IP adresu. Ako ga pokušaju odmah otvoriti pomoću uređivača teksta, operativni sustav će se vratiti s porukom o pogrešci koja govori poput “pristup odbijen”.

Da bi to uspjelo, morali bi povećati svoje privilegije. Oni mogu ući u neograničeno razdoblje superusera. Što je SU i zašto je važno učinkovito koristiti Linux? Što je SU i zašto je važno učinkovito korištenje Linuxa? Linux SU ili root korisnički račun je moćan alat koji može biti koristan ako se koristi ispravno ili je poguban ako se koristi nepromišljeno. Pogledajmo zašto biste trebali biti odgovorni kada koristite SU. trčeći “sudo su”. Ovo je korisno ako će kroz neizređeno vrijeme izvoditi niz ograničenih radnji. Da biste izašli iz ovog načina i vratili se na uobičajeni korisnički račun, jednostavno upotrijebite “Izlaz” naredba.

Da biste izvršili samo jednu naredbu kao super korisnik, samo predgovor s tom naredbom “sudo”. Pomoću primjera datoteke domaćina možete je urediti “sudo vim itd. / domaćini”. Tada će vam biti zatraženo da unesete zaporku. Ako račun nema administratorske povlastice (tj. Standardni je korisnički račun), naredba neće uspjeti.

Na Androidu imaju bitno drugačiji model dozvola, gdje su aplikacije atomizirane i nabijene na pijesak, a korisnici mogu unositi ograničene promjene ispod kapuljače. Korisnici se aktivno obeshrabruju u pristupu korijenu. Iz tog razloga većina operatora i proizvođača (s iznimkom HTC-a Kako izraditi HTC prve generacije kako ukorijeniti prvu generaciju HTC-a HTC One neobično, nema posebnih alata koji to omogućuju - umjesto toga, morate koristiti odobreno HTC-ovo korijenje metoda.) aktivno obeshrabruje korisnike da ukorijene svoje telefone i zašto je to postalo pomalo “tamna umjetnost”.

Windows također ima svoj sustav povišenih privilegija. Kad god program napravi promjenu u sustavu koja zahtijeva poboljšana dopuštenja, Windows će korisnika upozoriti na UAC prozor (User Access Control). To pokazuje program koji traži povećana dopuštenja. Ako je kôdu dodijeljen kriptografski potpis, prikazat će se tko ga je potpisao, omogućujući vam da uočite programe prevaranta. Korisnik tada može odlučiti dati programu tražena dopuštenja ili odbiti.

Iako ovaj postupak nema svojih nedostataka (UAC prozori smatraju se prilično neugodnim Stop zaustaviti dosadne UAC prozivke - Kako stvoriti Popis za kontrolu korisničkih računa [Windows] Prestanite neugodno odzivati UAC-ove - Kako stvoriti popis za nadzor korisničkih računa [Windows] Otkad Vista, mi Windows korisnici smo gadljivi, gadljivi, iznervirani i umorni od brzog nadzora kontrole korisničkih računa (UAC) koji nam poručuje da se pokreće program koji smo namjerno pokrenuli. Sigurno da se poboljšao, ... i obično su samo "kliknuli" daleko ', na primjer), to je onaj koji općenito djeluje. Međutim, lako se može zaobići nedostatke u operativnom sustavu, slično onome koji je identificirao Perception Point.

Povećanje prijetnji Linux uređajima

Posljednjih godina primjećujemo niz napada koji su usmjereni na Linux-ove operativne sustave, jer cementira svoje zadržavanje na tržištu poslužitelja i povećava svoj tržišni udio na radnoj površini..

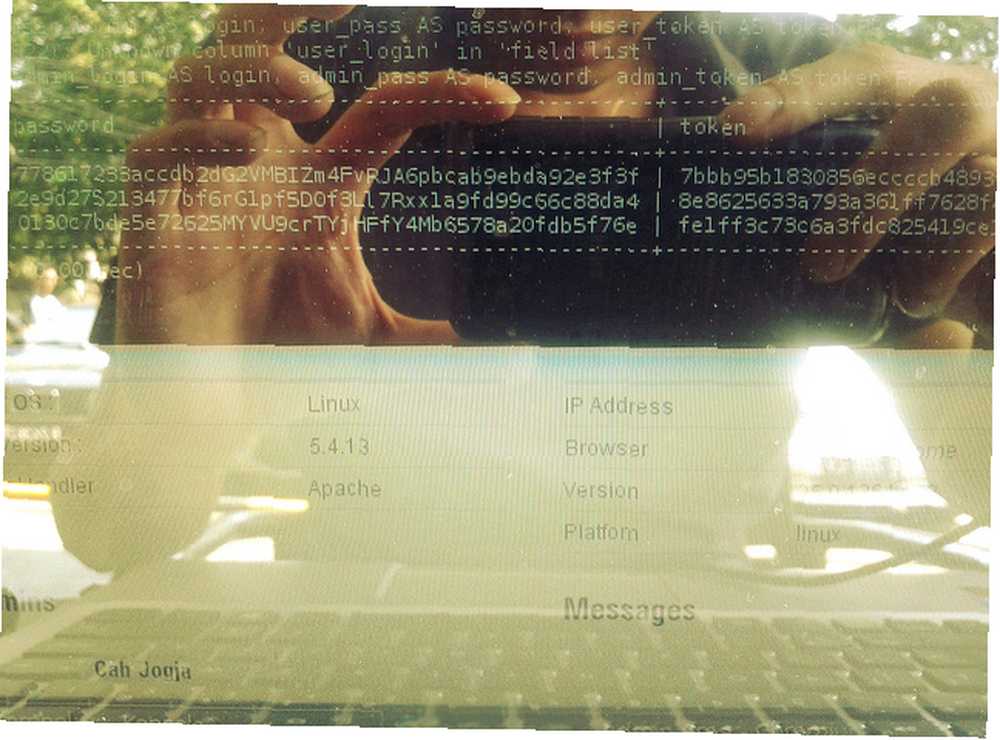

Nedavno je istraživač u Rusiji otkrio Trojan s udaljenim pristupom Kako se jednostavno i učinkovito nositi s trojanskim računalima s udaljenim pristupom Kako se jednostavno i učinkovito nositi s trojanskim računalima s udaljenim pristupom Mirisati na RAT? Ako mislite da ste zaraženi Trojanom udaljenog pristupa, lako se možete riješiti slijedeći ove jednostavne korake. koja je bila dizajnirana kako bi pomogla napadaču špijunirati korisnike. Nazvan Linux.Ekoms.1, trojanac pravi snimku zaslona svakih 30 sekundi i sprema je u privremenu mapu u obliku JPEG-a prerušenog u drugačiju datotečnu ekstenziju. Daljnja analiza Trojana otkrila je da programeri rade na značajkama koje će mu omogućiti snimanje zvuka. Te datoteke bi zatim bile poslane na udaljeni poslužitelj. Napadači će također moći izdavati naredbe putem poslužiteljsko-upravljačkog poslužitelja.

Još jedan rootkit za Linux - nazvan Snakso-A - ciljao je 64-bitne Linux web-poslužitelje i tiho otimao web stranice koje se poslužuju kako bi ubrizgao iFrame koji poslužuje zlonamjerni softver..

Zatim, naravno, tu su ranjivosti koje su bile tako ozbiljne, da su postale međunarodne vijesti. Govorim o tome kako Shellshock gori od srca? Upoznajte ShellShock: Nova prijetnja sigurnosti za OS X i Linux gora od srca? Upoznajte ShellShock: Nova sigurnosna prijetnja za OS X i Linux, ranjivost GHOST-a Linux Ghost Flaw: Sve što trebate znati Linux Ghost Flaw: Sve što trebate znati GHOST ranjivost je mana vitalnog dijela svakog velikog Linuxa distro. Teoretski bi to moglo omogućiti hakerima da preuzmu kontrolu nad računalima bez potrebe za korisničkim imenom ili lozinkom. i Heartbleeded Heartbleed - Što možete učiniti da ostanete sigurni? Srcem - Što možete učiniti da ostanete sigurni? .

Ove prijetnje obično rješavaju na brz način od strane održavača i razvijatelja Linux komponenti na koje djeluju. Međutim, posljednjih mjeseci njihova sposobnost za to bila je dovedena u pitanje, kao rezultat nedostatka sredstava i osoblja, što je neke dovelo do pitanja je li Linux bio žrtva vlastitog uspjeha. Je li Linux bio žrtva vlastitog uspjeha? Je li Linux postao žrtva vlastitog uspjeha? Zašto je voditelj Linux Fondacije Jim Zemlin nedavno rekao da bi se "zlatno doba Linuxa" uskoro moglo završiti? Neuspjela je misija "promoviranja, zaštite i unapređenja Linuxa"? .

Provjerite ažuriranja

Tijekom sljedećih nekoliko dana, većina distribucija Linuxa izdavat će zakrpe, kao i Google za Android. Savjetujemo vam da redovno provjeravate upravitelja paketa za ažuriranja.

Je li ta ranjivost postavila pitanje da li trebate nastaviti koristiti Linux? Pričaj mi o tome u komentarima u nastavku.

Foto-krediti: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)