Peter Holmes

0

5449

1458

Jedan od mojih najdražih uvjeta za cyber-sigurnost je “botnet.” Objedinjuje sve vrste slika: međusobno povezani roboti, legije umreženih radnika koji se istovremeno bave jednim ciljem. Smiješno, slika koju evocira riječ slična je ono što je botnet - barem u zaobilaznom smislu.

Botnets računaju ozbiljnu količinu računalne snage širom svijeta. A ta je moć redovito (možda čak i dosljedno) izvor zlonamjernog softvera, ransomwarea, neželjene pošte i još mnogo toga. Ali kako nastaju botneti? Tko ih kontrolira? I kako ih možemo zaustaviti?

Što je Botnet?

Definicija botneta SearchSecurity kaže da “botnet je skup uređaja spojenih na internet, koji može uključivati računala, poslužitelje, mobilne uređaje i internet stvari koje su zaražene i kontrolirane uobičajenom vrstom zlonamjernog softvera. Korisnici često nisu svjesni da botnet inficira njihov sustav.”

Zaključna rečenica definicije je ključna. Uređaji unutar botneta obično ne postoje voljno. Uređaje zaražene određenim inačicama zlonamjernog softvera upravljaju udaljeni akteri prijetnji, zvani i cyber kriminala. Zlonamjerni softver skriva zlonamjerne botnet aktivnosti na uređaju zbog čega vlasnik nije svjestan svoje uloge u mreži. Možete slati neželjenu poštu nudeći tablete za povećanje dodataka na hiljade - bez tiskanja.

Kao takvi, često nazivamo zaražene bonetne uređaje. Je li vaše računalo zombi? I što je zombi računalo, uopće? [MakeUseOf Explains] Je li vaše računalo zombi? I što je zombi računalo, uopće? [MakeUseOf Explains] Jeste li se ikad zapitali odakle dolazi sva internetska neželjena pošta? Vjerojatno svakodnevno primate stotine neželjene e-pošte filtrirane od neželjene pošte. Znači li to da stotine i tisuće ljudi vani sjede ... do “zombiji.”

Što radi Botnet?

Bonetnet ima nekoliko uobičajenih funkcija ovisno o želji operatera botneta:

- spam: Slanje ogromne količine neželjene pošte širom svijeta. Na primjer, prosječni udio neželjene pošte u globalnom prometu e-pošte između siječnja do rujna iznosio je 56,69 posto. Kada je tvrtka za istraživanje sigurnosti FireEye privremeno zaustavila prijelaz zloglasnog Srizbi botneta nakon što je zloglasni McColo hosting nestao, globalna neželjena pošta pala je za ogroman broj (i u stvari, kad napokon prestane izvan mreže, globalna neželjena pošta privremeno je pala za oko 50 posto).

- malware: Dostava zlonamjernog softvera i špijunskog softvera ranjivim strojevima. Zlonamjerni resursi kupuju i prodaju zlikovci kako bi poboljšali svoje zločinačke pothvate.

- Podaci: Snimanje lozinki i ostalih privatnih podataka. To je povezano s gore navedenim.

- Klik prijevara: Zaraženi uređaj posjećuje web stranice kako bi stvorio lažni web promet i pojavljivanja reklama.

- Bitcoin: Kontrole Botneta usmjeravaju zaražene uređaje na rudnik Bitcoin-a i drugih kriptovaluta kako bi tiho ostvarili profit.

- DDoS: Operatori mreža mreže usmjeravaju snagu zaraženih uređaja na određene ciljeve, izveštavajući ih izvan mreže u napadima distribuiranog-uskraćivanja usluge.

Operatori mreža mogu obično okrenuti svoje mreže brojnim funkcijama kako bi ostvarili profit. Na primjer, operateri botneta koji šalju medicinsku neželjenu poštu građanima Sjedinjenih Država također posjeduju apoteke koje isporučuju robu. (O da, na kraju e-pošte postoje stvarni proizvodi. Spam Nation Briana Krebsa ovo je izvrstan uvid u ovo.)

Glavni botneti su malo promijenili smjer u posljednjih nekoliko godina. Dok su medicinska i druge slične vrste neželjene pošte dugoročno bile izuzetno profitabilne, provale vlasti u nekoliko zemalja umanjile su profit. Kao takav, broj e-poruka sa zlonamjernom privitkom porastao je na jednu u svakih 359 poruka e-pošte, navodi se u Symantecovom izvještajnom izvješću iz jula 2017. godine.

Kako izgleda Botnet?

Znamo da je botnet mreža zaraženih računala. Međutim, ključne su komponente i stvarna botnet arhitektura zanimljivi za razmatranje.

Arhitektura

Postoje dvije glavne botnet arhitekture:

- Model klijent-poslužitelj: Bonetnet klijent-poslužitelj obično koristi chat klijent (ranije IRC, ali moderni botneti koristili su Telegram i ostale šifrirane usluge razmjene poruka), domenu ili web stranicu za komunikaciju s mrežom. Operater šalje poruku poslužitelju, prenoseći je klijentima, koji izvršavaju naredbu. Iako se botnetna infrastruktura razlikuje od osnovne do vrlo složene, koncentrirani napor može onemogućiti botnet-poslužitelj klijent-poslužitelj.

- Peer-to-Peer: Penet-to-peer (P2P) botnet pokušava zaustaviti sigurnosne programe i istraživače koji identificiraju određene C2 poslužitelje stvaranjem decentralizirane mreže. P2P mreža je naprednija; 10 mreža umrežavanja kojih vjerovatno nikada niste znali, i što oni znače 10 uvjeta umrežavanja, što vjerovatno nikada niste znali, i što oni znače Ovdje ćemo istražiti 10 uobičajenih mreža umrežavanja, što oni znače i gdje se vjerojatno susrećete. ih. , na neki način, nego model klijent-poslužitelj. Nadalje, njihova se arhitektura razlikuje od onoga kako većina predviđa. Umjesto jedne mreže međusobno povezanih zaraženih uređaja koji komuniciraju putem IP adresa, operatori radije koriste zombi uređaje povezane na čvorove, zauzvrat, povezane jedni s drugima i glavnim komunikacijskim poslužiteljem. Ideja je da postoji jednostavno previše međusobno povezanih, ali zasebnih čvorova koji se mogu istovremeno uništiti.

Komanda i kontrola

Command and Control (ponekad pisani C&C ili C2) protokoli dolaze u različitim oblicima:

- Telnet: Telnet botneti su relativno jednostavni, koristeći skriptu za skeniranje IP raspona za zadane telnet i SSH poslužitelje za dodavanje ranjivih uređaja za dodavanje botova.

- IRC: IRC mreže nude izrazito nisku propusnu komunikacijsku metodu za C2 protokol. Mogućnost brzog prebacivanja kanala pruža neku dodatnu sigurnost za operatore botneta, ali također znači da su zaraženi klijenti lako odsječeni od botneta ako ne dobivaju ažurirane informacije o kanalu. IRC promet je relativno lako ispitati i izolirati, što znači da su se mnogi operateri udaljili od ove metode.

- domene: Neki veliki botneti koriste domene umjesto klijenta za razmjenu poruka za kontrolu. Zaraženi uređaji pristupaju određenoj domeni koja poslužuje popis kontrolnih naredbi, lako omogućujući promjene i ažuriranja u letu. Loša strana je ogroman zahtjev za širinom pojasa za velike botnete, kao i relativna lakoća s kojom se sumnjaju kontrolne domene zatvoriti. Neki operatori koriste takozvani protupožarni hosting za rad izvan nadležnosti zemalja sa strogim kaznenim internetskim zakonom.

- P2P: P2P protokol obično implementira digitalno potpisivanje koristeći asimetričnu enkripciju (jedan javni i jedan privatni ključ). Znači dok operater drži privatni ključ, bilo tko drugi može izuzetno teško (u osnovi nemoguće) izdati različite naredbe na botnetu. Slično tome, nedostatak jednog definiranog C2 poslužitelja čini napad i uništavanje P2P botneta težim od svojih kolega.

- Drugi: Tijekom godina vidjeli smo kako botnet operatori koriste zanimljive kanale Command i Control. One koje odmah padaju na pamet jesu kanali društvenih medija, poput Android Twitoor botneta, koji se kontrolira putem Twittera, ili Mac.Backdoor.iWorm koji je koristio popis Minecraft poslužitelja podreddit kako bi preuzeo IP adrese za svoju mrežu. Ni Instagram nije siguran. U 2017. godini, Turla, skupina za cyber-špijunažu s bliskim vezama s ruskom obavještajnom službom, koristila je komentare na Instagram fotografije Britney Spears kako bi pohranila lokaciju C2 poslužitelja distribucije zlonamjernog softvera..

Zombies

Završni dio zagonetne zagonetke su zaraženi uređaji (tj. Zombiji).

Operatori mrežnih mreža namjerno skeniraju i zaraze ranjive uređaje kako bi proširili svoju operativnu snagu. Navedeni smo glavni korišten botnet. Sve ove funkcije zahtijevaju računsku snagu. Nadalje, operateri botneta nisu uvijek prijateljski povezani, okrećući moć svojih zaraženih strojeva jedni na drugima.

Velika većina vremena zombi uređaji nisu svjesni svoje uloge u botnetu. Međutim, zlonamjerni softver botnet djeluje kao vodič za ostale inačice zlonamjernog softvera.

Ovaj ESET videozapis daje lijepo objašnjenje proširenja botneta:

Vrste uređaja

Umreženi uređaji stižu putem interneta nevjerojatnom brzinom. A botneti nisu u potrazi samo za PC-om ili Mac-om. Kao što ćete vidjeti u sljedećem odjeljku, uređaji Internet of Things jednako su podložni (ako ne i više) inačicama botnet zlonamjernog softvera. Pogotovo ako su potraženi zbog svoje grozne sigurnosti.

Ako kažem roditeljima da im vrate potpuno novi pametni televizor koji su dobili na prodaju, jer je IOT divlje nesigurno, čini li me to dobrom ili lošom kćeri?

Pitao sam je može li slušati glasovne naredbe, odgovorili su da; Ispustio sam pucketanje. Rekli su da ćemo razgovarati sutra.- Tanya Janca (@shehackspurple) 28. prosinca 2017

Ni pametni telefoni ni tableti nisu sigurni. Android je vidio nekoliko botneta tijekom posljednjih nekoliko godina. Android je laka meta Kako zlonamjerni softver ulazi u vaš pametni telefon? Kako zlonamjerni softver ulazi u vaš pametni telefon? Zašto dobavljači zlonamjernog softvera žele zaraziti vaš pametni telefon zaraženom aplikacijom i kako zlonamjerni softver uopće dolazi u mobilnu aplikaciju? : otvoren je izvor, ima više verzija operativnog sustava i brojne ranjivosti u bilo kojem trenutku. Ne radujte se tako brzo, korisnici iOS-a. Bilo je nekoliko inačica zlonamjernog softvera koji ciljaju Apple-ove mobilne uređaje, iako su obično ograničeni na neistražene iPhone uređaje sa sigurnosnim ranjivostima.

Drugi je osnovni cilj botnet uređaja ranjivi usmjerivač 10 načina da vaš usmjerivač nije toliko siguran koliko mislite da je 10 načina da vaš usmjerivač nije siguran koliko mislite da je ovdje 10 načina da vaš ruter mogu iskoristiti hakeri i bežični otmičari. , , Usmjerivači sa starim i nesigurnim upravljačkim softverom laka su meta botneta, a mnogi vlasnici neće shvatiti da njihov internetski portal nosi zarazu. Slično tome, jednostavno nevjerojatna količina internetskih korisnika ne uspijeva promijeniti zadane postavke na svojim usmjerivačima. 3 Zadane lozinke koje morate promijeniti i zašto 3 zadane lozinke koje morate promijeniti i zašto su lozinke nezgodne, ali potrebne. Mnogi ljudi izbjegavaju lozinke kad god je to moguće i rado upotrebljavaju zadane postavke ili istu lozinku za sve svoje račune. Ovo ponašanje može učiniti vaše podatke i… nakon instalacije. Kao i IoT uređaji, ovo omogućava zlonamjernom softveru da se širi nevjerojatnom brzinom, s malim otporom koji su srećeni u infekciji tisuća uređaja.

Skidanje mreže s mreže

Skidanje botneta nije lak zadatak, iz nekoliko razloga. Ponekad arhitektura botneta omogućava operateru da se brzo obnovi. U drugim slučajevima, botnet je jednostavno prevelik da bi ga se moglo oboriti u jednom naletu. Većina vlasničkih mreža za uklanjanje botneta zahtijeva koordinaciju između sigurnosnih istraživača, vladinih agencija i drugih hakera, ponekad oslanjajući se na savjete ili neočekivane stražnjice.

Glavni problem s kojim se suočavaju sigurnosni istraživači je relativna lakoća s kojom operatori copycat započinju s operacijama koristeći isti zlonamjerni softver.

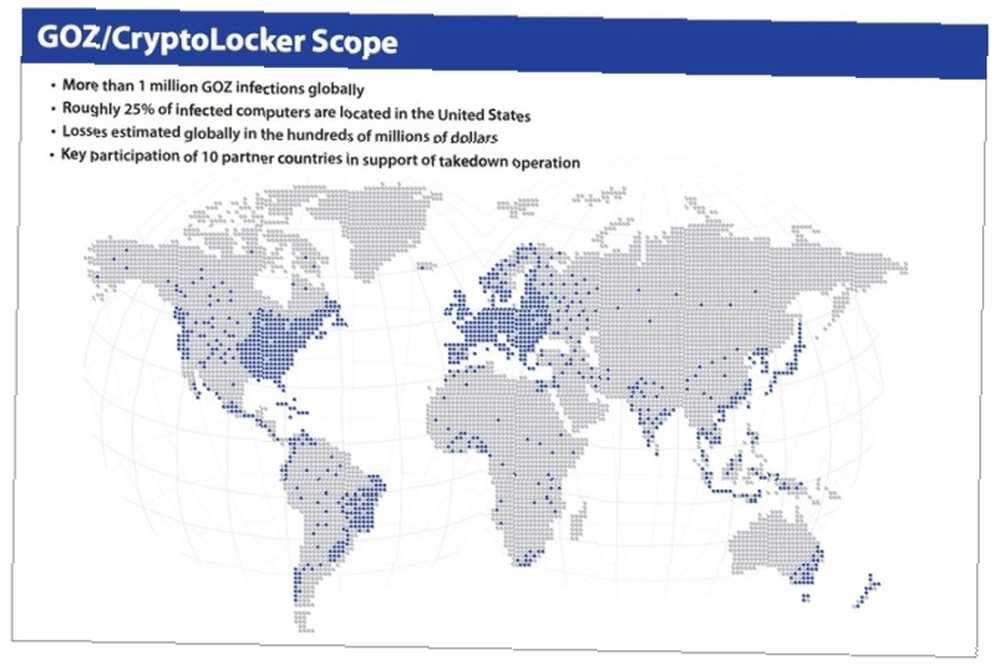

GameOver Zeus

Koristit ću GameOver Zeus (GOZ) botnet kao primjer uklanjanja. GOZ je bio jedan od najvećih nedavnih botneta, za koje se smatralo da ima više od milijun zaraženih uređaja na svom vrhuncu. Primarna upotreba botneta bila je novčana krađa (distribucija CryptoLocker ransomwarea A History of Ransomware: Where It Started and Where it Going History of Ransomware: Where Started & Where It Going Ransomware datira iz sredine 2000-ih i poput mnogih prijetnji računalne sigurnosti, potječu iz Rusije i istočne Europe prije nego što su se razvili da postaju sve snažnija prijetnja. Ali što budućnost ima za ransomware?) i neželjenu poštu i koristeći sofisticirani algoritam za generiranje domena peer-to-peer činilo se da se ne može zaustaviti.

Algoritam generiranja domena omogućava botnetu da prethodno generira duge popise domena za korištenje kao a “sastajališta” za zlonamjerni softver botnet. Višestruko upoznavanje čini zaustavljanje širenja gotovo nemogućim, jer samo operatori znaju popis domena.

Godine 2014. tim sigurnosnih istraživača, koji je radio u suradnji s FBI-om i drugim međunarodnim agencijama, konačno je prisilio GameOver Zeus offline, u operaciju Tovar. Nije bilo lako. Primijetivši redoslijede registracije domena, tim je u šest mjeseci registrirao oko 150 000 domena što je dovelo do početka operacije. Time su htjeli blokirati bilo kakvu buduću registraciju domena od operatora botneta.

Zatim je nekoliko ISP-ova dalo operativnu kontrolu nad proxy čvorovima GOZ-a, koje su operateri botneta koristili za komunikaciju između naredbenog i upravljačkog poslužitelja i stvarnog botneta. Elliot Peterson, vodeći istražitelj FBI-ja za operaciju Tovar, rekao je: “Mogli smo uvjeriti botove da smo bili dobri za razgovor, ali svi vršnjaci i prorektori i supernodesi pod kontrolom negativaca loše su razgovarali i trebali bi ih ignorirati.”

Vlasnik Botneta Evgeniy Bogachev (internetski pseudonima Slavik) shvatio je da je uklanjanje grada na mjestu nakon jednog sata, i pokušao se uzvratiti još četiri ili pet sati prije “priznajući” poraz.

Nakon toga, istraživači su uspjeli razbiti zloglasnu kriptovalutu CryptoLocker ransomwarea, stvorivši besplatne alate za dešifriranje žrtava. CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke! CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke! .

IoT mreže su različite

Mjere za borbu protiv GameOver Zeusa bile su opsežne, ali potrebne. To ilustrira da čista snaga pametno izrađenog botneta zahtijeva globalni pristup ublažavanju, zahtijevajući “inovativne pravne i tehničke taktike s tradicionalnim alatima za provođenje zakona” kao i “snažni radni odnosi s stručnjacima iz privatne industrije i suradnicima u provedbi zakona u više od 10 zemalja širom svijeta.”

Ali nisu svi botneti isti. Kako se jedan botnet približava svom kraju, drugi operater uči od uništenja.

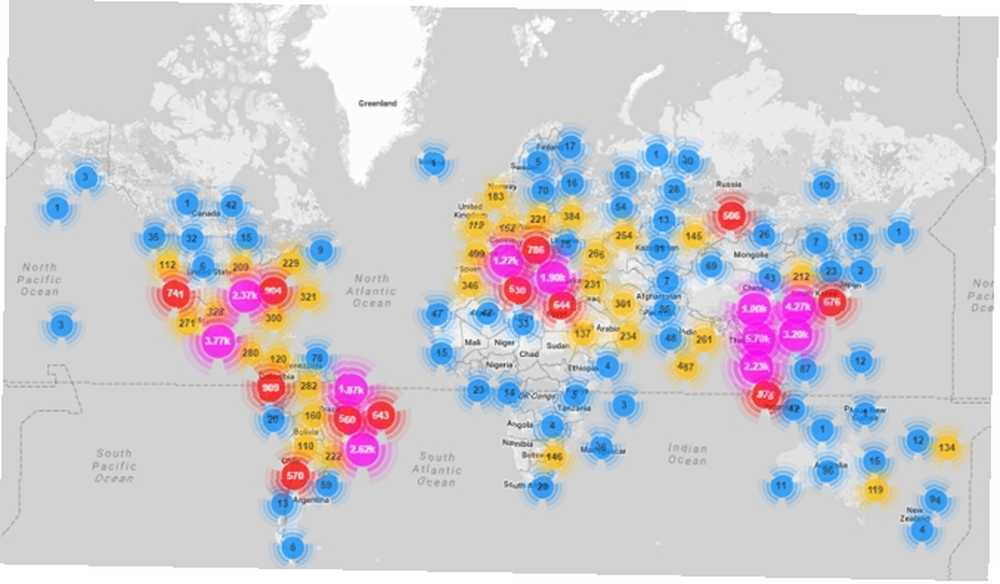

U 2016., najveći i najgori Bonetnet bio je Mirai. Prije djelomičnog uklanjanja, Miraiov bonetnet na Internetu s stvarima pogodio je nekoliko istaknutih ciljeva Zašto vaš kripto novac nije tako siguran koliko mislite zašto vaš kripto novac nije tako siguran koliko mislite da Bitcoin i dalje pogađa nove vrhunce. Novoplasirani kripto valuta Ethereum prijeti da će eksplodirati u vlastiti mjehurić. Zanimanje za blockchain, rudarstvo i cryptocurrency sve je više vrijeme. Pa zašto su ljubitelji kriptovalute ugroženi? zapanjujućim DDoS napadima. Jedan takav napad pogodio je blog istraživača sigurnosti Briana Krebsa sa 620Gbps, na kraju prisiljavajući Krebsovu DDoS zaštitu da ga odbaci kao klijenta. Još jedan napad sljedećih dana pogodio je francuskog pružatelja usluga oblaka OVH sa 1,2Tbps u najvećem napadu ikad viđenom. Donja slika prikazuje koliko je Mirai pogodio.

Iako Mirai nije ni bio blizu da je najveći botnet ikad viđen, proizveo je najveće napade. Mirai je razarajuće iskoristio komade smiješno nesigurnih IoT uređaja Je li vaš pametni dom ugrožen zbog ranjivosti interneta stvari? Je li vaš pametni dom ugrožen zbog ranjivosti interneta stvari? Je li Internet stvari siguran? Nadajte se, ali nedavno je istraživanje pokazalo da pitanja sigurnosti koja su postavljena prije nekoliko godina tek treba riješiti. Pametni dom mogao bi biti u opasnosti. , koristeći popis 62 nesigurnih zadanih lozinki za prikupljanje uređaja (admin / admin je bio na vrhu popisa, go slika).

Istraživač sigurnosti Marcus Hutchins (aka MalwareTech) objašnjava da je dio razloga Miraiine ogromne moći taj što većina IoT uređaja sjedi tamo, ne radeći ništa dok to ne zatraže. To znači da su gotovo uvijek u mreži i gotovo uvijek imaju mrežne resurse za dijeljenje. Tradicionalni operater botneta analizirao bi njihova razdoblja najveće snage i vremenske napade u skladu s tim. IoT botneti, ne toliko.

Dakle, kako manje konfigurirani IoT uređaji dolaze na mrežu, povećava se šansa za iskorištavanje.

Ostati siguran

Naučili smo o tome što radi botnet, kako rastu i još mnogo toga. Ali kako zaustaviti vaš uređaj da postane dio jednog? Pa, prvi je odgovor jednostavan: ažurirajte sustav Kako popraviti Windows 10: početnička pitanja kako popraviti Windows 10: početnička pitanja trebate pomoć sa sustavom Windows 10? Odgovaramo na najčešće postavljana pitanja o korištenju i konfiguriranju sustava Windows 10. Redovito ažurirajte zakrpe ranjive rupe u vašem operativnom sustavu, zauzvrat režući puteve eksploatacije.

Drugo je preuzimanje i ažuriranje antivirusnog programa i antimalware programa. Postoje brojni besplatni antivirusni programi koji nude izvrsnu, malu zaštitu od udara. Uložite u antimalware program, poput Malwarebytes Cjeloviti vodič za uklanjanje zlonamjernog softvera Potpuni vodič za uklanjanje zlonamjernog softvera Malware je danas posvuda, a iskorjenjivanje zlonamjernog softvera iz vašeg sustava dugotrajan je postupak, pa su vam potrebne upute. Ako mislite da je vaše računalo zaraženo, ovo je vodič koji vam je potreban. , Pretplata Malwarebytes Premium vratit će vam 24,95 USD za godinu dana, pružajući vam zaštitu u stvarnom vremenu od zlonamjernog softvera. Po mom mišljenju, vrijedno ulaganja.

Napokon, ugrabite dodatnu sigurnost preglednika. Drive-by exploit setovi predstavljaju smetnju, ali ih je lako izbjeći kada upotrebljavate proširenje za blokiranje skripte poput uBlock Origin.

Je li vaše računalo bilo dio botneta? Kako ste shvatili? Jeste li otkrili koja je infekcija koristila vaš uređaj? Javite nam svoja iskustva u nastavku!