William Charles

0

4891

1271

Ransomware je u porastu. Cyber-kriminalci su povećali uloge izvan vašeg računala: 5 načina da vam se Ransomware u budućnosti dovede do zarobljavanja, osim vašeg računala: 5 načina da vas Ransomware u budućnosti uhvati zarobljenim Napredno, evo pet zabrinjavajućih stvari koje bi uskoro mogle biti taoci, uključujući pametne kuće i pametne automobile. u borbi za svoje podatke, uvodeći slike naprednog zlonamjernog softvera dizajniranog za šifriranje vaših osobnih podataka. Njihov krajnji cilj je iznuđivanje novca od vas. Ako se ne ispune njihovi zahtjevi, vaše šifrirane datoteke ostat će nedostupne.

Nedostupan. izgubljen.

Napadi na pojedince nisu revolucionarni. Niti previjaju naslove. Ali 2015. godine, FBI je primio nešto manje od 2500 pritužbi koje se odnose izravno na napade povezane sa ransomware-om, što je iznosilo oko 24 milijuna dolara gubitka za žrtve.

Prije nešto više od dva tjedna, nova inačica ransomwarea, Petya, pojavili. Međutim, čim su istraživači za sigurnost počeli davati upozorenja o mogućnostima ransomwarea i specifičnim načinima napada, razdraženi pojedinac razbio je enkripciju Petya. To znači da tisuće potencijalnih žrtava mogu sigurno dešifrirati svoje dosjee, štedeći vrijeme, novac i planine frustracije.

Zašto je Petja drugačija

Ransomware infekcije obično slijede linearni put Što je Bootkit i je li Nemesis prava prijetnja? Što je "Bootkit" i je li Nemesis prava prijetnja? Hakeri i dalje pronalaze načine kako da poremete vaš sustav, poput bootkita. Pogledajmo što je pokretački program, kako funkcionira varijanta Nemesis, i razmotrimo što možete učiniti da ostanete jasni. , Nakon što se uruši sustav, otkupni softver skenira cijelo računalo Ne padajte na prevare: Vodič za otkupninu i druge prijetnje ne propadaju prevaranti: Vodič za otkup softvera i druge prijetnje i započinje proces šifriranja. Ovisno o varijanti ransomwarea Izbjegavajte žrtvu padati na ove tri prevare s Ransomware-om. Izbjegavajte pad žrtve na ove tri prevare s Ransomware-om. Trenutno je u prometu nekoliko istaknutih prijevara s otkupnim softverom; prijeđimo na tri najrazornija, pa ih možete prepoznati. , mrežne lokacije mogu biti šifrirane. Nakon dovršetka postupka šifriranja, ransomware korisniku šalje poruku kojom ga obavještava o njihovim mogućnostima: platiti ili izgubiti Don't Pay Up - How Beat Ransomware! Nemojte platiti - Kako pobijediti Ransomware! Zamislite da se netko pojavio na vašem pragu i rekao, "Hej, u vašoj kući postoje miševi za koje niste znali. Dajte nam 100 dolara i riješit ćemo ih se." Ovo je Ransomware ... .

Nedavne varijacije ransomwarea zanemarile su osobne korisničke datoteke, umjesto da umjesto toga kriptiraju tablicu matičnih datoteka (MFT) pogona C:, učinkovito čineći računalo beskorisnim.

Tabela glavnih datoteka

Petya je uglavnom distribuirana zlonamjernom e-poštom.

“Žrtve će dobiti e-poštu prilagođenu da izgleda i čita poput poslanika koji se odnosi na posao “podnositelj zahtjeva” tražeći položaj u tvrtki. Korisnicima bi predstavio hipervezu na Dropbox mjesto za pohranu, što bi navodno omogućilo korisniku da preuzme življenjepis navedenog podnositelja zahtjeva (CV).”

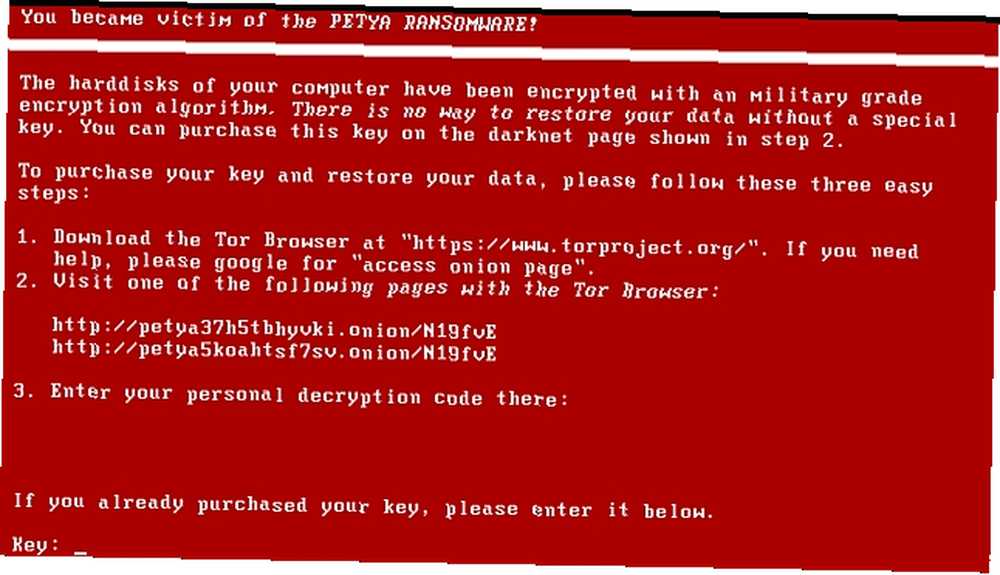

Jednom instaliran, Petya započinje zamjenu matičnog zapisa za pokretanje (MBR). MBR su podaci pohranjeni u prvom sektoru tvrdog diska, koji sadrže kôd koji locira aktivnu primarnu particiju. Postupak prepisivanja sprječava da se Windows normalno učita, kao i sprječava pristup sigurnom načinu rada.

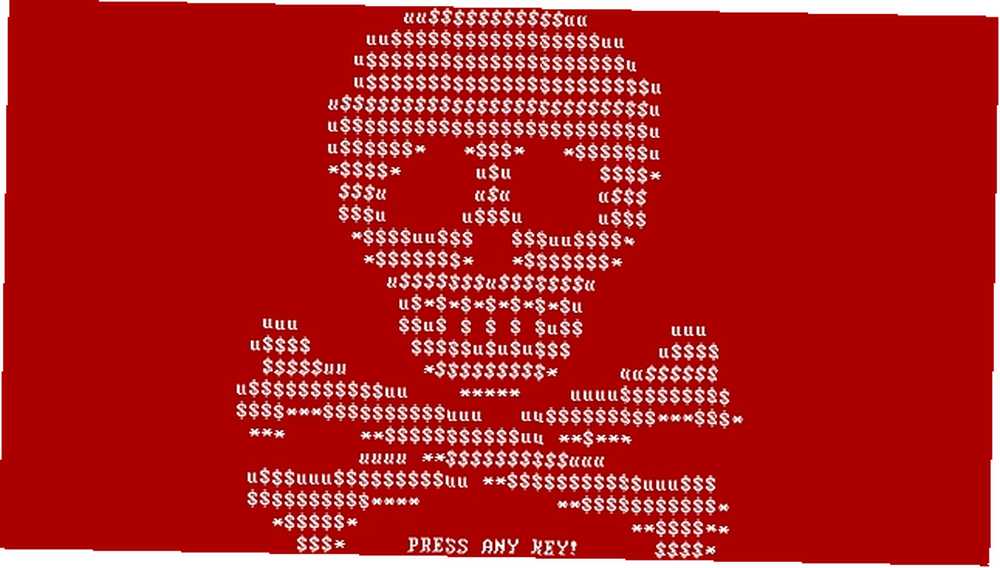

Nakon što je Petya prebrisao MBR, kriptira MFT, datoteku koja se nalazi na NTFS particijama i sadrži kritične podatke o svakoj drugoj datoteci na disku. Tada Petya prisiljava ponovno pokretanje sustava. Pri ponovnom pokretanju korisnik naiđe na lažno skeniranje CHKDSK. Iako se čini da skeniranje osigurava cjelovitost glasnoće, vrijedi obrnuto. Kad se CHKDSK dovrši i Windows pokuša učitati, modificirani MBR prikazat će lubanju ASCII s ultimatumom za plaćanje otkupnine, obično u Bitcoin-u.

Cijena oporavka iznosi otprilike 385 USD, mada se to može promijeniti na temelju deviznog tečaja. Ako korisnik odluči ignorirati upozorenje, otkupnina za Bitcoin udvostručuje se. Ako se korisnik i dalje opire pokušaju iznuđivanja, autor Retsomware programa Petya izbrisat će ključ za šifriranje.

Hack-Petya Misija

Tamo gdje su dizajneri ransomwarea obično izuzetno pažljivi u odabiru šifriranja, autor Petye “poskliznuo se.” Nepoznati programer smislio je kako probiti Petya enkripciju nakon an “Uskršnji posjet svekrva me uvalio u ovaj nered.”

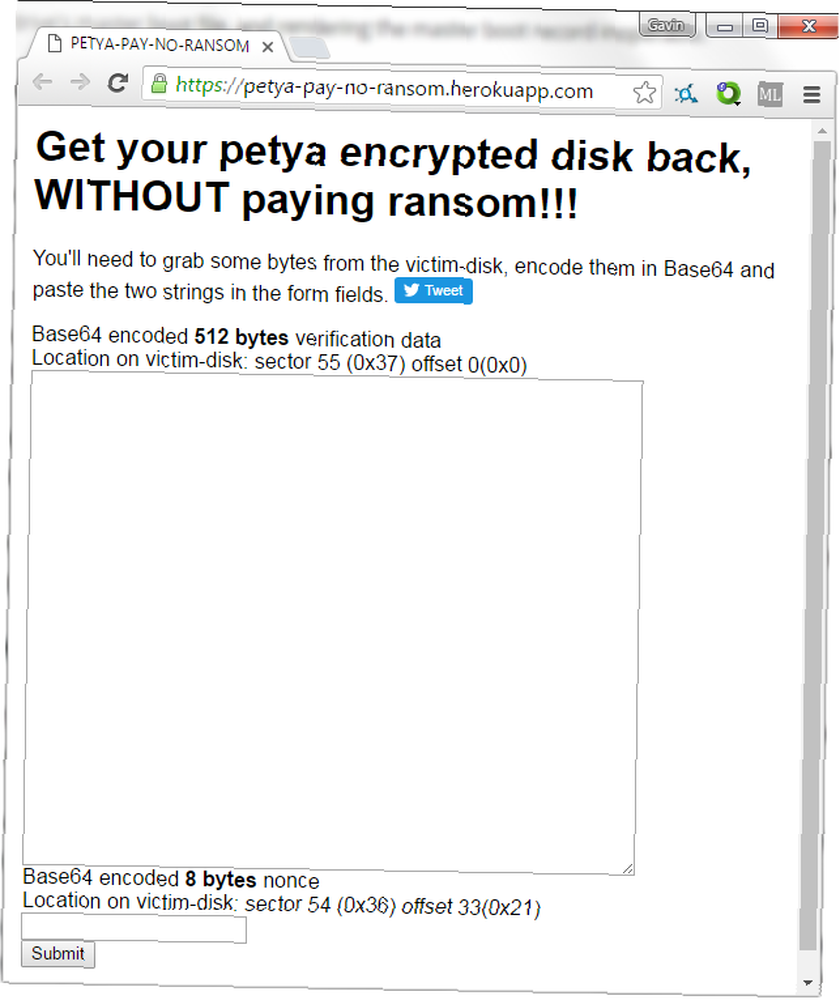

Pukotina može otkriti ključ za šifriranje potreban za otključavanje šifriranog matičnog zapisa o pokretanju sustava, oslobađanje sistemskih datoteka u zarobljenom položaju. Kako bi povratili kontrolu nad datotekama, korisnici će prvo morati ukloniti zaraženi tvrdi disk s računala i pričvrstiti ga na drugo radno računalo. Tada mogu izdvojiti niz podataka kako bi ušli u alat.

Vađenje podataka je teško, a zahtijevaju specijalni alati i znanje. Srećom, zaposlenik Emsisofta Fabian Wosar stvorio je poseban alat za ublažavanje ovog problema, čineći “stvarna dešifriranje prilagođena korisniku.” Ovdje možete pronaći ekstraktor sektora Petya. Preuzmite i spremite je na radnu površinu računala koje se koristi za ispravku.

Mogu li "novinari" početi raditi domaći zadatak? Ne odgovaram za to da se Petja može dešifrirati. Zasluge @leo_and_stone.

- Fabian Wosar (@fwosar) 15. travnja 2016

Wosarin alat izdvaja 512-bajt koji je potreban za pukotinu Petye, “počevši od sektora 55 (0x37h) sa pomakom od 0 i 8 bajtova odstupanja od sektora 54 (0x36): 33 (0x21).” Nakon vađenja podataka, alat će ga pretvoriti u potrebno kodiranje Base64. Tada se može unijeti na web stranicu petya-no-pay-otkupnine.

Jednostavno sam pružio mali ~ 50 linijski alat koji stvarnu dešifriranju čini prijaznijom za korisnike.

- Fabian Wosar (@fwosar) 15. travnja 2016

Nakon što stvorite lozinku za dešifriranje, zapišite je. Sada ćete morati zamijeniti tvrdi disk, a zatim pokrenuti inficirani sustav. Kad se pojavi zaključani zaslon Petya, možete unijeti svoj ključ za dešifriranje.

Detaljan udžbenik o vađenju nizova podataka, unosu pretvorenih podataka na web mjesto i generiranju lozinke za dešifriranje možete pronaći ovdje.

Dešifriranje za sve?

Kombinacija pukotina kod leo-kamena i ekstrakta sektora Petya Fabiana Wosara čine sretnim čitanje. Svi koji imaju tehničko znanje da traže rješenje za svoje šifrirane datoteke, mogu se boriti protiv ponovne kontrole svojih podataka..

Sada je rješenje pojednostavljeno, oni korisnici bez ostatka tehničkog znanja mogu iznijeti svoj zaraženi sustav u lokalnu radionicu i obavijestiti tehničare o onome što treba raditi, ili barem ono što smatraju da treba raditi.

Međutim, čak i kao put do popravljanja ovaj posebna varijanta ransomwarea postala je toliko jednostavnija, ransomware je i dalje ogroman, stalno razvijajući problem s kojim se suočava svaki od nas. Ransomware nastavlja rasti - Kako se možete zaštititi? Ransomware nastavlja rast - kako se možete zaštititi? , I usprkos tome što je taj put lakši za pronalaženje i lakši za praćenje, autori ransomwarea znaju da postoji velika većina korisnika koji jednostavno nemaju nade u dešifriranje datoteka, čija je jedina šansa za oporavak hladnim, tvrdim i neprobavljivim Bitcoinima.

Unatoč svom početnom kodiranju pogrešan korak, Siguran sam da autori otkupnine Petye ne sjede okolo, žaleći se sebe. Sad kada ova metoda pucanja i dešifriranja dobiva naprezanje, vjerojatno rade na ažuriranju koda da bi se onemogućilo rješenje, ponovno zatvarajući vrata za oporavak podataka..

Jeste li bili žrtva otkupnine? Jeste li uspjeli vratiti datoteke ili ste platili otkupninu? Javite nam u nastavku!