Gabriel Brooks

0

1612

143

Ransomware je vrsta zlonamjernog softvera koji sprječava normalan pristup sustavu ili datotekama, osim ako žrtva ne plati otkupninu. Većina je ljudi upoznata s varijantama kripto-softvera, gdje su datoteke u enkripcijskoj šifri, ali paradigma je zapravo mnogo starija od toga.

U stvari, ransomware datira gotovo deset godina. Kao i mnoge prijetnje računalnoj sigurnosti, ona potječe iz Rusije i graničnih zemalja. Od svog prvog otkrića, Ransomware se razvio tako da postaje sve jača prijetnja, sposobna izvući sve veće otkupnine.

Rano ranjivanje: iz Rusije sa mržnjom

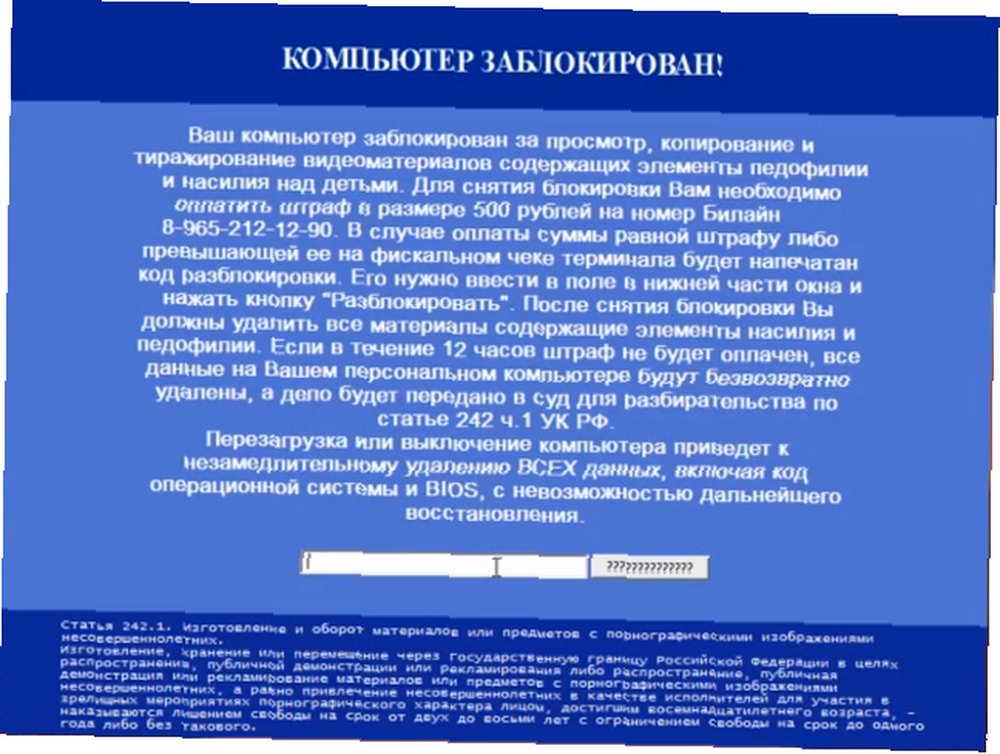

Prvi uzorci ransomwarea otkriveni su u Rusiji između 2005. i 2006. Oni su stvoreni od strane ruskih organiziranih kriminalaca, a uglavnom su usmjereni na ruske žrtve, kao i one koji žive u nominalno-rusofonskim susjednim zemljama poput Bjelorusije, Ukrajine i Kazahstana..

Jedna od tih inačica ransomwarea zvala se TROJ_CRYZIP.A. To je otkriveno 2006. godine, mnogo prije nego što je pojam uveden. To je uvelike utjecalo na uređaje sa sustavom Windows 98, ME, NT, 2000, XP i Server 2003. Nakon preuzimanja i izvođenja identificirat će datoteke s određenom vrstom datoteke i premjestiti ih u ZIP mapu zaštićenu lozinkom, obrisujući originali. Da bi žrtva mogla oporaviti svoje dosjee, morala bi prenijeti 300 USD na račun E-Gold.

E-Gold se može opisati kao duhovni prethodnik BitCoina. Anonimna digitalna valuta sa sjedištem u zlatu kojom je upravljala tvrtka sa sjedištem na Floridi, ali registrirana u Saint Kittsu i Nevisu nudila je relativnu anonimnost, ali brzo su je za to organizirali kriminalci kao način za pranje prljavog novca. To je navelo američku vladu da ga obustavi 2009. godine, a tvrtka je ubrzo odustala.

Kasnije varijante ransomwarea koristile bi anonimne kripto valute poput Bitcoina, unaprijed plaćenih debitnih kartica, pa čak i telefonske brojeve premium stope kao način plaćanja.

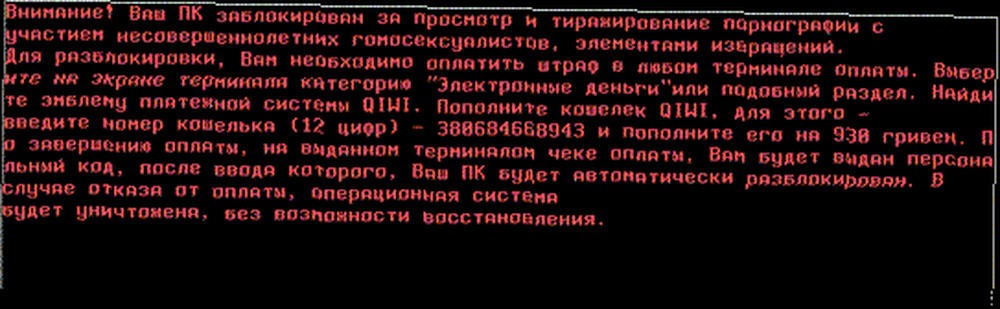

TROJ_RANSOM.AQB je još jedna inačica ransomwarea koju je Trend Micro identificirao 2012. Njegova metoda infekcije bila je zamjena matičnog boot Record-a (MBR) sustava Windows vlastitim zlonamjernim kodom. Kad se računalo pokrene, korisnik bi vidio poruku otkupnine napisanu na ruskom jeziku, u kojoj se traži da žrtva plati 920 ukrajinskih grivna putem QIWI - ciparskog platnog sustava u ruskom vlasništvu. Kada im se plati, žrtva bi dobila kôd koji će im omogućiti da povrate svoje računalo u normalu.

Budući da je broj identificiranih operatora ransomwarea identificiran kao iz Rusije, moglo bi se tvrditi da je iskustvo stečeno u ciljanju domaćeg tržišta omogućilo bolje ciljanje međunarodnih korisnika.

Zaustavite se, policija!

Krajem 2000-ih i početkom 2010-ih ransomware se sve više prepoznavao kao prijetnja međunarodnim korisnicima. Ali još je dug put prije nego što se homogenizirao u snažnu, kripto-ransomware varijantu kakvu danas vidimo.

Otprilike u ovo vrijeme postalo je uobičajeno za otkupninu kako bi se lažno predstavljao policijski organ u svrhu izvlačenja otkupnine. Optužili bi žrtvu da je umiješana u zločin - u rasponu od pukog kršenja autorskih prava, do nezakonite pornografije - i rekli bi da je njihovo računalo pod istragom, a da je zaključano.

Tada bi žrtvi dali izbor. Žrtva je mogla odlučiti platiti “fino”. To bi odustalo (nepostojeće) troškove i vratilo pristup računalu. Ako žrtva odgodi, novčana kazna bi se udvostručila. Ako žrtva odbije u potpunosti platiti, otkupnina im prijeti hapšenjem, suđenjem i mogućim zatvorom.

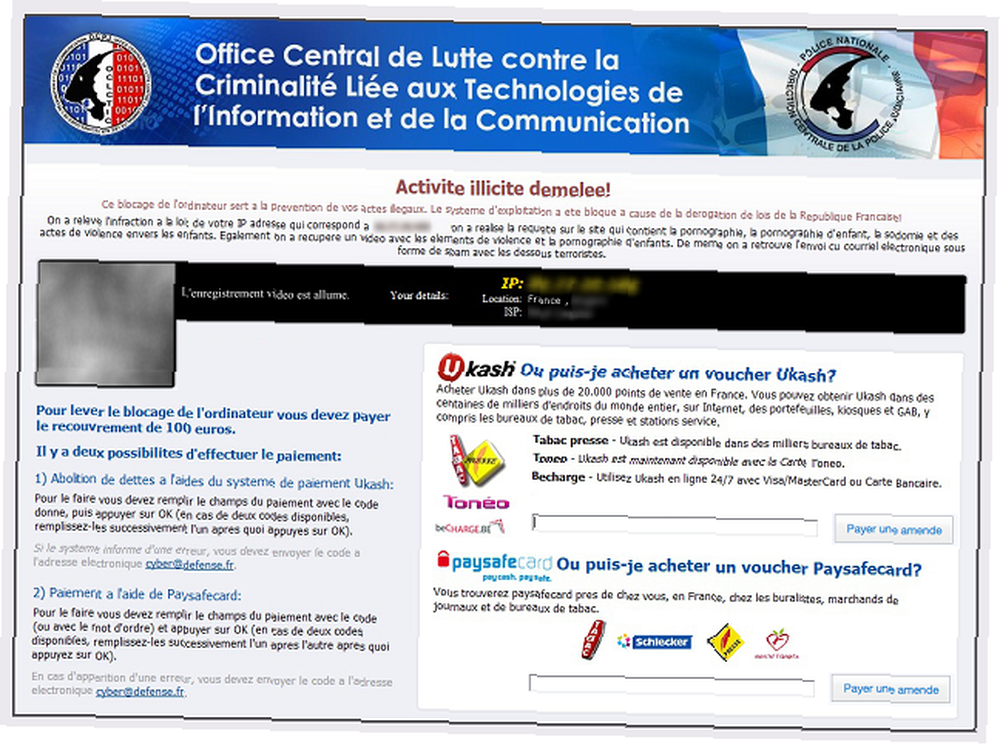

Najpoznatija varijanta policijskog otkupnina bio je Reveton. Ono što je Reveton učinilo tako učinkovitim jest to da je on koristio lokalizaciju kako bi izgledao legitimnije. To će raditi tamo gdje je korisnik sa sjedištem, a potom bi se lažno predstavljao za odgovarajuće lokalne policijske službe.

Dakle, ako je žrtva sa sjedištem u Sjedinjenim Američkim Državama, čini se da otkupnina dolazi iz Ministarstva pravosuđa. Ako je korisnik talijanski, prihvatio bi stil Guardia di Finanza. Britanski korisnici vidjeli bi poruku londonske Metropolitan Police ili Strathclyde Police.

Proizvođači Revetona pokrili su sve svoje baze. Bilo je lokalizirano za gotovo sve europske zemlje, kao i za Australiju, Kanadu, Novi Zeland i Sjedinjene Države. Ali imao je mana. Budući da nije šifrirala korisničke datoteke, mogu se ukloniti bez štetnih učinaka. To bi se moglo postići antivirusnim CD-om uživo ili ponovnim pokretanjem u sigurnom načinu rada.

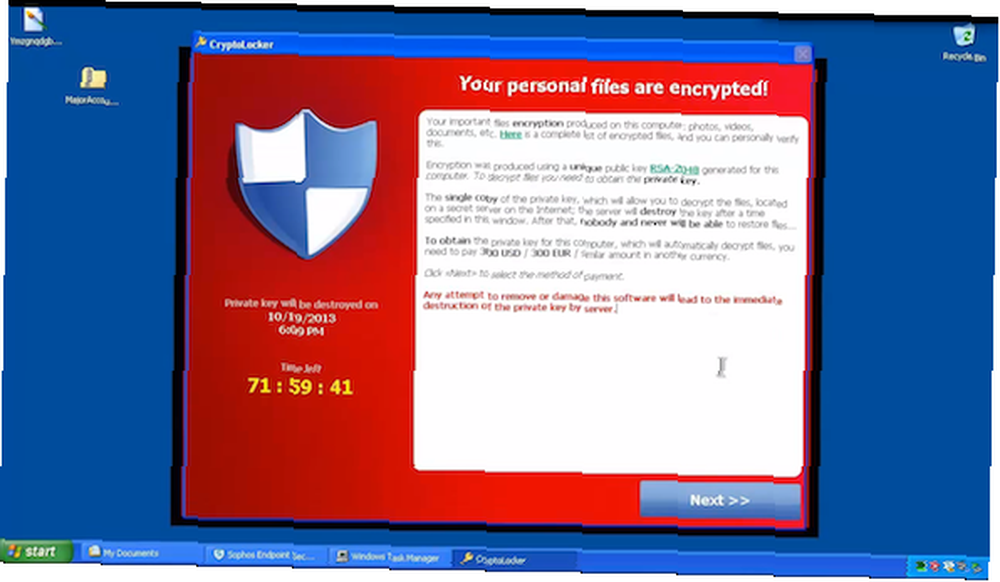

CryptoLocker: Prvi veliki Crypto-Ransomware

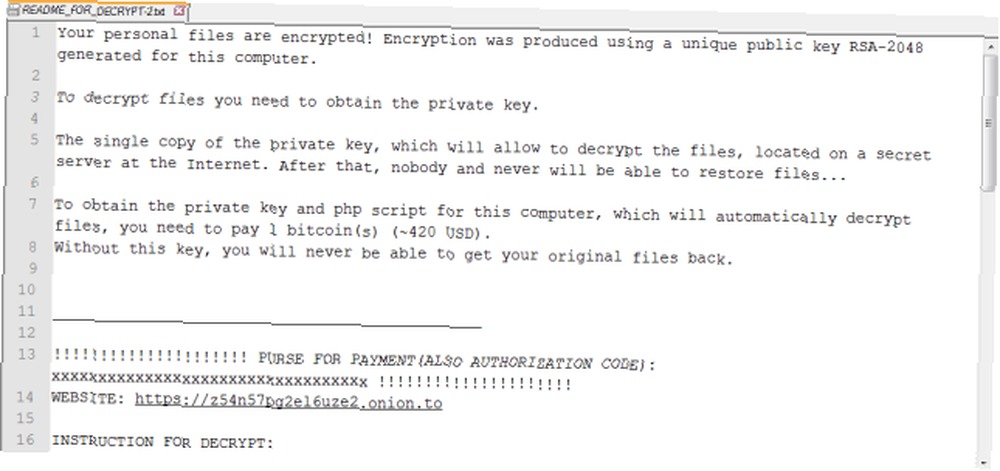

Kripto-otkupni softver nema takve mane. Koristi gotovo neraskidivu enkripciju za pridruživanje korisnikovim datotekama. Čak i ako je zlonamjerni softver uklonjen, datoteke ostaju zaključane. Ovo stvara neizmjerni pritisak na žrtvu da plati.

CryptoLocker je bio prvi široko prepoznatljiv kripto-ransomware CryptoLocker je najsustaviji zlonamjerni softver ikad je sve što možete učiniti CryptoLocker je najsustaviji zlonamjerni softver ikad Evo što možete učiniti CryptoLocker je vrsta zlonamjernog softvera koji vaše računalo čini neupotrebljivim šifriranjem svih vaših datoteka. Tada zahtijeva novčano plaćanje prije vraćanja pristupa vašem računalu. i pojavio se krajem 2013. Teško je procijeniti razmjere zaraženih korisnika s bilo kojim stupnjem točnosti. ZDNet, vrlo cijenjeni tehnološki časopis, pronašao je četiri bitcoin adrese koje koristi zlonamjerni softver i otkrio je da su primili otprilike 27 milijuna dolara plaćanja.

Distribuirao se putem zaraženih privitaka e-pošte, koji su propagirani putem široke neželjene mreže, kao i preko Gameover ZeuS botneta. Nakon što je ugrozio sustav, onda bi sustavno šifrirao dokumente i medijske datoteke s jakom RSA kriptografijom s javnim ključem.

Žrtva bi tada imala kratko vrijeme da plati otkupninu u iznosu od 400 USD ili 400 EUR, bilo putem Bitcoina, bilo preko GreenDot MoneyPak - sustava unaprijed plaćenog vaučera favoriziranog od cyber kriminalaca. Ako žrtva nije platila u roku od 72 sata, operateri su zaprijetili da će izbrisati privatni ključ, čineći dešifriranje nemogućim.

U lipnju 2014., distribucijske servere CryptoLocker srušena je koalicija akademika, dobavljača sigurnosti i agencija za provođenje zakona u operaciji Tovar. Dva dobavljača - FireEye i Fox-IT - mogli su pristupiti bazi privatnih ključeva koje koristi CryptoLocker. Tada su izdali uslugu koja je omogućila žrtvama da besplatno dešifriraju svoje datoteke. CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke! CryptoLocker je mrtav: Evo kako možete vratiti svoje datoteke!

Iako je CryptoLocker bio kratkotrajan, definitivno je dokazao da bi kripto-ransomware model mogao biti unosan, te je rezultirao kvazi utrkom za digitalno naoružanje. Dok su dobavljači osiguranja pripremili mjere ublažavanja, kriminalci su pustili sve sofisticirane verzije softvera.

TorrentLocker i CryptoWall: Ransomware postaje pametniji

Jedna od tih poboljšanih ransomware verzija bila je TorrentLocker, koja se pojavila nedugo nakon pada CryptoLocker-a.

Ovo je prilično pješački oblik kriptovalute. Kao i većina oblika kripto-otkupnog softvera, njegov vektor napada je zlonamjerni privitci e-pošte, posebno Word dokumenti sa zlonamjernim makronaredbama Kako se zaštititi od Microsoftovog programa Word Word Kako se zaštititi od Microsoftovog zlonamjernog softvera Word Da li ste znali da vaše računalo može zaraziti zlonamjerni Microsoft Office dokumenti ili biste se mogli upuštati u omogućavanje postavki koje trebaju da zaraze vaše računalo? , Nakon što se stroj zarazio, kriptirat će uobičajeni asortiman medijskih i uredskih datoteka pomoću AES enkripcije.

Najveća razlika bila je u prikazanim novčanicama otkupnine. TorrentLocker će prikazati otkupninu potrebnu u lokalnoj valuti žrtve. Dakle, ako se zaraženi stroj nalazio u Australiji, TorrentLocker će prikazati cijenu u australskim dolarima TorrentLocker je novi Ransomware Down Under. I to je zlo. TorrentLocker je novi Ransomware dolje ispod. I to je zlo. , plaća se u BitCoinu. Čak bi naveo i lokalne razmjene BitCoina.

Bilo je čak i inovacija u procesu infekcije i obfuskacije. Uzmimo za primjer CryptoWall 4.0 najnoviji soj iz obitelji koje se boji kriptovaluta.

To je promijenilo način na koji zaražava sustave i sada preimenuje sve zaražene datoteke, na taj način sprečavajući korisnika da utvrdi što je šifrirano i otežava vraćanje iz sigurnosne kopije..

Ransomware sada cilja nišne platforme

Nevjerojatno, ransomware cilja računala koja imaju Windows i u manjoj mjeri pametne telefone s Androidom. Razlog zašto se najviše može pripisati tržišnom udjelu. Daleko više ljudi koristi Windows nego Linux. To Windows čini atraktivnijim ciljem za programere zlonamjernog softvera.

No, tijekom prošle godine, ovaj se trend počeo mijenjati - iako polako - i počinjemo vidjeti kako kripto-otkupni softver cilja na Mac i Linux korisnike.

Linux.Encoder.1 otkrio je u studenom 2015. Dr.Web - velika ruska tvrtka za cyber-sigurnost. Daljinski se izvršava greškom u Magento CMS-u, a šifrirat će brojne vrste datoteka (uredske i medijske datoteke, kao i vrste datoteka povezanih s web aplikacijama) koristeći kriptografiju AES i RSA s javnim ključem. Da bi dešifrirala datoteke, žrtva će morati platiti otkupninu za jedan bitcoin.

Ranije ove godine, vidjeli smo dolazak ransomwarea KeRanger, koji je ciljao na Mac korisnike Koje sigurnosne prijetnje s kojima se suočavaju korisnici Mac Mac u 2016. godini? Koje sigurnosne prijetnje se suočavaju s korisnicima Mac računala u 2016. godini? Zasluženo ili ne, Mac OS X ima reputaciju sigurnijeg od Windows-a. No, je li ta reputacija ipak zaslužena? Koje sigurnosne prijetnje postoje za Apple platformu i kako utječu na korisnike? , To je imalo neobičan vektor napada, jer je ušao u sustave infiltriranjem u softverska ažuriranja Transmission - popularnog i legitimnog BitTorrent klijenta.

Iako je prijetnja ransomwarea na tim platformama mala, ona neosporno raste i ne može se zanemariti.

Budućnost Ransomwarea: Razaranje kao usluga

Dakle, kako izgleda budućnost ransomwarea? Kad bih to trebao izraziti riječima: marke i franšize.

Prvo, razgovarajmo o franšizama. U posljednjih nekoliko godina pojavio se zanimljiv trend u odnosu na to da je razvoj ransomwarea postao nevjerojatno komodiziran. Danas, ako se zarazite ransomware-om, sasvim je vjerovatno da osoba koja ga je distribuirala nije osoba koja ju je stvorila.

Zatim je brendiranje. Iako su mnogi sojevi ransomwarea zaradili prepoznavanje imena zbog razorne moći koju posjeduju, neki proizvođači nastoje svoje proizvode učiniti što anonimnijim i općenitijim..

Vrijednost softvera s bijelim natpisom je u tome što se može ponovno markirati. Iz jednog glavnog napona ransomwarea može se pojaviti još stotina. Možda je to razlog što je McAfee Labs u prvom tromjesečju 2015. prikupio preko 725.000 uzoraka ransomwarea. Ovo predstavlja tromjesečni rast od gotovo 165%.

Čini se vrlo malo vjerojatnim da će provedba zakona i sigurnosna industrija uspjeti obuzdati ovu sve veću navalu.

Da li vas je pogodio ransomware? Jeste li platili, izgubili podatke ili ste uspjeli prevladati problem na neki drugi način (možda i pričuvnu kopiju)? Recite nam o tome u komentarima!

Slikovni krediti: privatnost i sigurnost tvrtke Nicescene putem Shutterstoka