Edmund Richardson

0

5264

1196

Internet stvari drži veliko obećanje. Svaki uređaj s kojim komuniciramo umreženo pruža mogućnost jeftine pametne kućne tehnologije svima. Ovo je samo jedna od mogućnosti. Pa, nažalost, koliko god uzbudljivo zvuči svijet potpuno umrežen, Internet stvari je dosljedno i strašno nesiguran.

Skupina istraživača sigurnosti Sveučilišta Princeton tvrdi da je Internet stvari tako jadno nesigurno da je čak i šifrirani mrežni promet lako prepoznati kako funkcionira šifriranje i je li to stvarno sigurno? Kako funkcionira enkripcija i je li stvarno sigurna? .

Postoji li suština njihovog zahtjeva ili je drugačija “standard” IoT hit komad? Pogledajmo.

Baked In

Problem je što pojedini uređaji imaju pojedinačne sigurnosne profile. A neke sigurnosne postavke dolaze spremljene u uređaj. To znači da krajnji korisnici ne mogu promijeniti sigurnosne postavke.

Postavke su iste za tisuće proizvoda koji odgovaraju.

Možete vidjeti masivni sigurnosni problem. To je razlog zašto je Internet stvari najveća noćna mora o sigurnosti, zašto je Internet stvari najveća noćna mora o sigurnosti Jednog dana, dolazite kući s posla i otkrivate da vam je sigurnosni sustav kuće zaštićen oblakom pokvaren , Kako se to moglo dogoditi? Pomoću Interneta stvari (IoT) mogli biste otkriti težak put. .

U kombinaciji s općim nesporazumom (ili je to čisto neznanje?) O tome kako je lako prisvojiti IoT uređaj za ružne aktivnosti, a tu je stvarni globalni problem.

Na primjer, istraživač sigurnosti, razgovarajući s Brianom Krebsom, rekao je da su bili svjedoci loše osiguranih internetskih usmjerivača koji se koriste kao proxy SOCKS, otvoreno oglašeni. Nagađali su da bi bilo lako koristiti internetske web stranice i druge IoT uređaje za iste, i bezbroj drugih svrha.

I bili su u pravu.

Krajem 2016. godine vidio se masivan DDoS napad. “masivan,” Ti kažeš? Da: 650 Gbps (to iznosi oko 81 GB / s). Sigurnosni istraživači iz Imperve koji su primijetili napad primijetili su analizom opterećenja da je većina snage dolazila od kompromitiranih IoT uređaja. Sinkronizirano “leet” nakon znakovnog niza u korisnoj nosivosti Ovo je kako Instalatori softvera rade na Windowsima, macOS-u i Linuxu. Ovo radi na tome kako instalatori softvera rade na Windowsima, macOS-u i Linuxu Moderni operativni sustavi omogućavaju vam jednostavne metode za postavljanje novih aplikacija. Ali što se zapravo događa kada pokrenete taj instalacijski program ili izdate tu naredbu? , to je prvi IoT-ov botnet koji je supario Mirai (ogromni botnet koji je ciljao poznatog sigurnosnog istraživača i novinara, Briana Krebsa).

IoT njuškanje

Istraživački rad u Princetonu, pod naslovom Pametni dom nije dvorac [PDF], istražuje ideju koja “promatrači pasivne mreže, poput pružatelja internetskih usluga, mogu potencijalno analizirati IoT mrežni promet da bi zaključili osjetljive detalje o korisnicima.” Gledaju istraživači Noah Apthorpe, Dillon Reisman i Nick Feamster “Pametni monitor za spavanje 6 Pametni uređaji koji će vam pomoći da bolje spavate 6 Pametni uređaji koji će vam pomoći da bolje spavate Ako vam spavanje nije ugodno, nije dobar način započeti dan. Srećom, postoji puno kućnih naprava koje vam mogu pomoći da sjajno spavate. , sigurnosnu kameru Nest Cam Indoor, WeMo sklopku i Amazon Echo.”

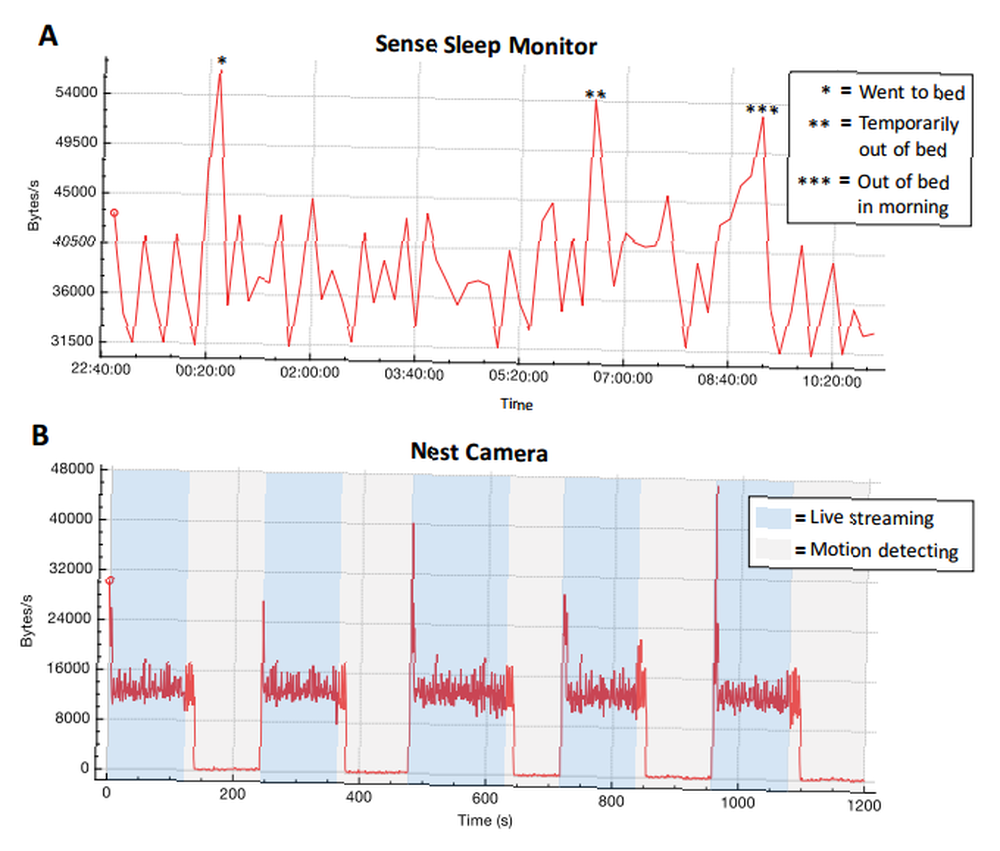

Njihov zaključak? Otisci prstiju u prometu na svakom od uređaja su prepoznatljivi, čak i kada su šifrirani.

- Nest Cam - Promatrač može zaključiti kada korisnik aktivno nadzire uložak ili kad kamera otkrije kretanje u svom vidnom polju.

- Osjećaj - Promatrač može zaključiti uzorke spavanja korisnika.

- WeMo - Promatrač može otkriti kada se fizički aparat u pametnom domu uključuje ili isključuje.

- Jeka - Promatrač može otkriti kada korisnik komunicira s inteligentnim osobnim pomoćnikom.

Pristupite paketima

Papir u Princetonu pretpostavlja da napadač njuška (presreće) pakete (podatke) izravno s ISP-a. Njihova analiza dolazi izravno iz metapodataka paketa: IP zaglavlja paketa, zaglavlja TCP paketa i stope slanja / primanja. Bez obzira na mjesto presretanja, ako možete pristupiti paketima u tranziciji, možete pokušati protumačiti podatke.

Istraživači su koristili strategiju u tri koraka za identifikaciju IoT uređaja povezanih s njihovom improviziranom mrežom:

- Odvojite promet u paketima.

- Struje oznake prema vrsti uređaja.

- Ispitajte stope prometa.

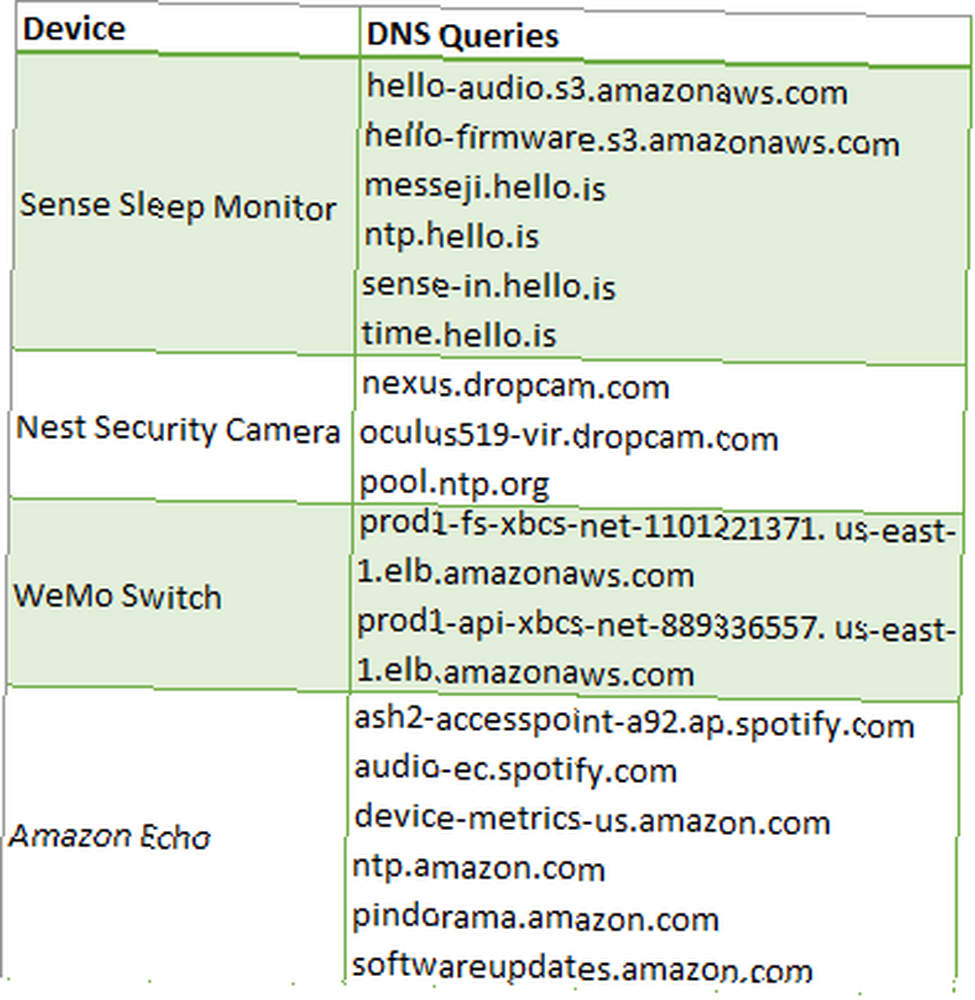

Ova je strategija otkrila da čak i ako uređaj komunicira s više usluga potencijalnim napadačem “obično trebaju identificirati samo jedan tok koji kodira stanje uređaja.” Na primjer, donja tablica ilustrira DNS upite povezane sa svakim tokom, mapirane na određeni uređaj.

Rezultati istraživanja oslanjaju se na nekoliko pretpostavki, nekih specifičnih za uređaj. Podaci za nadzor spavanja Sense pretpostavljaju korisnike “prestanite koristiti svoje uređaje neposredno prije spavanja, da svi u kući spavaju u isto vrijeme i ne dijele svoje uređaje i da korisnici ne ostavljaju druge uređaje da rade za obavljanje zadataka ili ažuriranja koji se intenzivno koriste na mreži dok spavaju.”

Šifriranje i zaključci

BII procjenjuje da će do 2020. godine na mreži biti 24 milijarde IoT uređaja. Otvoreni popis sigurnosnih projekata otvorene web aplikacije (OWASP) Top IoT ranjivosti je sljedeći:

- Nesigurno web sučelje.

- Nedovoljno autorizacija / autorizacija.

- Nesigurne mrežne usluge.

- Nedostatak enkripcije prijevoza.

- Pitanja o privatnosti.

- Nesigurno sučelje oblaka.

- Nesigurno mobilno sučelje.

- Nedovoljna konfiguracija sigurnosti.

- Nesigurni softver / firmware.

- Loša fizička sigurnost.

OWASP je taj popis izdao 2014. godine - i od tada nije vidio ažuriranje ranjivosti ostaju iste. A, kako izvještavaju istraživači iz Princetona, iznenađujuće je koliko je lako promatrač pasivne mreže mogao zaključiti šifrirani promet pametnih kuća. Ne vjerujte u ovih 5 mitova o šifriranju! Ne vjerujte u ovih 5 mitova o šifriranju! Šifriranje zvuči složeno, ali daleko je izravnije nego što većina misli. Unatoč tome, možda ćete se osjećati previše u mraku da biste iskoristili šifriranje, pa razuvjerimo neke mitove o šifriranju! .

Izazov je implementacija integriranih IoT VPN rješenja ili čak uvjerenje proizvođača IoT uređaja da više sigurnosti vrijedi (za razliku od nužnosti).

Važan korak bio bi crtanje razlike između vrsta uređaja. Neki IoT uređaji su inherentno osjetljiviji na privatnost, poput integriranog medicinskog uređaja nasuprot Amazon Eho. Analiza se koristi samo za slanje / primanje stope šifriranog prometa radi prepoznavanja ponašanja korisnika - nije potrebna dubinska inspekcija paketa. I dok dodatne integrirane sigurnosne značajke mogu negativno utjecati na performanse IoT uređaja, proizvođači to moraju preuzeti neki privid sigurnosti krajnjim korisnicima.

IoT uređaji su sve prožimajući. Odgovori na pitanja vezana uz privatnost ne dolaze lako, a takvo istraživanje savršeno ilustrira te probleme.

Jeste li u svoj život dočekali pametne uređaje i uređaje IoT? Imate li zabrinutosti zbog svoje privatnosti nakon što ste vidjeli ovo istraživanje? Kakvu sigurnost mislite da bi proizvođači trebali biti obvezni instalirati na svaki uređaj? Javite nam svoje misli u nastavku!